Snowflake vuol farci chattare con i data lake grazie all’IA, ma è nel mirino dei cybercriminali

Durante l’evento Snowflake Summit 2024 della scorsa settimana, Snowflake ha annunciato nuove innovazioni e miglioramenti a Snowflake Cortex AI, con l’obiettivo di rendere più semplice, efficiente e sicura la creazione di applicazioni basate sull’IA generativa, incluse chat che consentono di dialogare direttamente con i dati.

Le novità principali includono le due nuove funzionalità di chat Cortex Analyst e Cortex Search, che permettono agli utenti di sviluppare rapidamente chatbot su dati strutturati e non strutturati sfruttando LLM come Llama 3 di Meta e la tecnologia di ricerca di Neeva.

Per garantire un’IA affidabile, Snowflake ha inoltre introdotto Cortex Guard, che sfrutta Llama Guard di Meta per filtrare contenuti dannosi dai dati e dalle risorse IA. Snowflake sta anche potenziando altre esperienze IA come Document AI per estrarre contenuti dai documenti e Copilot per accelerare le query SQL tramite modelli di generazione avanzati.

Per democratizzare ulteriormente l’IA, Snowflake ha poi lanciato AI & ML Studio, un’interfaccia no-code per sviluppare e provare facilmente app IA, e Cortex Fine-Tuning per personalizzare i modelli linguistici in modo serverless. Snowflake ML porta invece funzionalità MLOps nell’AI Data Cloud per una gestione semplificata dei modelli e delle funzionalità di machine learning durante l’intero ciclo di vita, inclusi Model Registry, Feature Store e ML Lineage.

Non è però finita qui. Sempre nel corso dello Snowflake Summit 2024, l’azienda ha presentato Polaris Catalog, un’implementazione aperta e indipendente dai vendor per Apache Iceberg, lo standard di riferimento per i data lakehouse. Questa novità mira a offrire alle organizzazioni nuovi livelli di flessibilità, scelta e controllo sui propri dati, garantendo allo stesso tempo sicurezza enterprise-grade e interoperabilità di Iceberg con provider di cloud come AWS, Confluent, Dremio e altri.

L’annuncio di Polaris Catalog rafforza l’impegno di Snowflake verso Apache Iceberg come standard aperto condiviso. Polaris introduce maggiore interoperabilità permettendo a qualsiasi motore di individuare e accedere alle tabelle Iceberg di un’azienda tramite un unico ambiente centralizzato, basandosi sul protocollo REST open source di Iceberg.

Le organizzazioni potranno adottare rapidamente Polaris Catalog ospitandolo nell’AI Data Cloud di Snowflake o in autonomia utilizzando container. Essendo il backend open source, non ci sarà vendor lock-in per l’infrastruttura di hosting.

L’annuncio si inserisce in una serie di recenti iniziative open source di Snowflake, come gli investimenti in Iceberg Tables per lavorare con dati Apache Iceberg nello storage personale, il rilascio del LLM enterprise-grade aperto Snowflake Arctic e il supporto alla comunità di Streamlit per gli sviluppatori.

Sicurezza sotto attacco

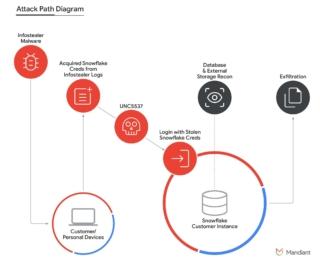

Contemporaneamente a tutti questi annunci, Snowflake sta però affrontando una difficile situazione in ambito sicurezza. Utilizzando credenziali rubate, un non meglio specificato gruppo criminale ha trafugato un significativo volume di record dalle basi dati dei clienti di Snowflake e ha cominciato a vendere online i dati rubati. Tra i clienti i cui dati (che sarebbero decine di milioni) sono stati sottratti a causa dell’attacco, spiccano l’azienda di vendita di biglietti per eventi Ticketmaster e la banca spagnola Santander, alle quali sono seguite nei giorni successivi altre società come Advance Auto Parts e LendingTree.

È quanto riferisce Mandiant, società di sicurezza informatica di proprietà di Google che, assieme alla stessa Snowflake, ha già avvertito dell’attacco informatico circa 165 organizzazioni potenzialmente esposte.

I responsabili delle intrusioni su Snowflake potrebbero avere legami con Scattered Spider, il noto gruppo criminale dietro le violazioni delle strutture di Las Vegas avvenute nella metà del 2023. Mandiant sta indagando sulla possibilità che un membro del gruppo abbia collaborato con Scattered Spider in almeno una precedente intrusione negli ultimi sei mesi.

Secondo Mandiant, non vi è alcuna prova che una violazione dell’ambiente aziendale di Snowflake sia stata la causa delle violazioni subite dai suoi clienti. Piuttosto, ogni incidente a cui Mandiant ha risposto in relazione a questa campagna è stato ricondotto a credenziali dei clienti compromesse.

Il primo attacco rilevato contro un’istanza cliente di Snowflake è avvenuto il 14 aprile. Dalle indagini è emerso che il gruppo sconosciuto ha utilizzato credenziali legittime, precedentemente rubate tramite malware infostealer, per accedere all’ambiente Snowflake della vittima ed esfiltrare dati (da sottolineare che la vittima non aveva attivato l’autenticazione a più fattori).

Dopo aver ottenuto l’accesso iniziale, attraverso l’interfaccia web o una CLI su Windows Server 2002, i criminali hanno utilizzato un tool chiamato FROSTBITE per eseguire ricognizioni contro i clienti Snowflake presi di mira, identificando utenti, ruoli e indirizzi IP.

Tutte le intrusioni di successo, come precisa Mandiant, hanno avuto tre elementi in comune:

- Le vittime non utilizzavano l’autenticazione a più fattori

- Gli aggressori hanno utilizzato credenziali valide rubate tramite malware infostealer

- Gli account compromessi non avevano whitelist di rete attive

In questi giorni, Snowflake ha fatto sentire la propria voce e quella di seguito è la dichiarazione di ieri, 10 giugno: “Come aggiornamento della nostra indagine in corso su una campagna di minacce mirate contro alcuni account di clienti Snowflake, i nostri risultati più recenti, supportati da aziende leader nella cybersecurity come CrowdStrike e Mandiant, rimangono invariati. Continuiamo a lavorare a stretto contatto con i nostri clienti che stanno rafforzando le loro misure di sicurezza per ridurre le minacce informatiche alle loro attività. Stiamo inoltre sviluppando un piano per richiedere ai nostri clienti di implementare controlli di sicurezza avanzati, come l’autenticazione a più fattori (MFA) o le policy di rete, soprattutto per gli account privilegiati dei clienti Snowflake. Nel frattempo, continuiamo a impegnarci a fondo con i nostri clienti per aiutarli ad attivare MFA e altri controlli di sicurezza come passo fondamentale per proteggere la loro attività”.