Nuovi picchi di malware tra exploit noti e minacce fileless

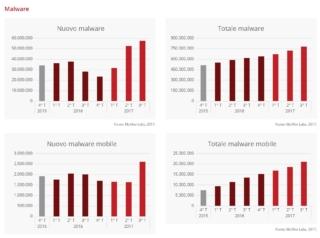

McAfee ha recentemente pubblicato il proprio McAfee Labs Report sulle minacce: Dicembre 2017, che esamina la crescita e le tendenze di nuovi malware, ransomware e altre minacce diffuse nel corso del terzo trimestre 2017. McAfee Labs ha osservato il malware raggiungere il massimo storico di 57,6 milioni di nuovi campioni (quattro nuovi esemplari ogni secondo) e l’emergere di nuove minacce, tra cui nuovi malware fileless che utilizzano macro dannose, una nuova versione del ransomware Locky soprannominata Lukitus e nuove variazioni dei trojan Trickbot ed Emotet.

Il terzo trimestre del 2017 ha visto inoltre i cybercriminali continuare a sfruttare vulnerabilità di Microsoft Office, come con CVE-2017-0199, che ha approfittato di una vulnerabilità sia all’interno di Microsoft Office che di WordPad per consentire l’esecuzione remota del codice dannoso attraverso file appositamente creati. Per eseguire quest’attacco, molti hanno approfittato di uno strumento disponibile tramite GitHub, un percorso facile per creare un attacco backdoor senza configurazioni complesse.

Nuove varianti del trojan bancario Trickbot presentavano codice che includeva l’exploit EternalBlue, già responsabile dei massicci focolai di ransomware WannaCry e NotPetya del secondo trimestre. Nonostante i continui sforzi di Microsoft per contrastare EternalBlue con patch di sicurezza, i nuovi autori del trojan Trickbot hanno sfruttato la tecnica collaudata e ancora efficace, combinandola con nuove funzionalità come il furto di valuta criptocurrency e hanno ideato nuovi metodi di consegna, rendendo queste nuove versioni di Trickbot i trojan bancari più attivi nel terzo trimestre.

Le minacce senza file hanno continuato a rappresentare una preoccupazione crescente nel corso del terzo trimestre, con un aumento del 119% del malware PowerShell. Molto importante in questa categoria è stato il trojan bancario Emotet, che si è diffuso globalmente attraverso grandi campagne di spam e ha spinto gli utenti a effettuare download di documenti Microsoft Word compromessi, che attivavano una macro PowerShell che scaricava e installava il malware sui loro sistemi.

Uno dei principali sviluppi nel panorama del ransomware è stato l’emergere di Lukitus, una nuova versione del ransomware Locky. Il ransomware Lukitus è stato distribuito da oltre 23 milioni di email spam nelle prime 24 ore dall’attacco. Complessivamente, i nuovi campioni di ransomware sono aumentati del 36% e il numero totale dei campioni di ransomware è cresciuto del 44% negli ultimi quattro trimestri attestandosi sui 12,3 milioni di campioni.

Questi gli altri dati sull’andamento delle minacce nel terzo trimestre del 2017.

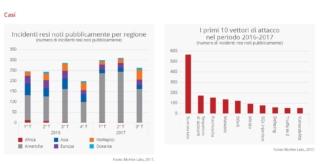

- McAfee Labs ha contato 263 incidenti di sicurezza resi pubblici nel terzo trimestre, con un calo del 15% rispetto al trimestre precedente. Oltre il 60% di tutti gli incidenti di sicurezza resi pubblici in tale periodo si è verificato nelle Americhe.

- Nei settori sanitario e pubblico si sono verificati oltre il 40% del totale degli incidenti nel terzo trimestre.

- Il sequestro di account è in cima tra i vettori di attacco rilevati, seguito da fuoriuscita di dati, malware, DDoS e attacchi mirati.

- Il malware mobile totale ha continuato a crescere, raggiungendo 21,1 milioni di campioni. Il nuovo malware mobile è aumentato del 60% rispetto al secondo trimestre, in gran parte a causa di una rapida crescita del malware di blocco dello schermo Android.

- Mentre la crescita del malware basato su JavaScript è rallentata del 26% nel terzo trimestre, il malware PowerShell è più che raddoppiato con il 119%.

- La botnet Gamut rimane la principale rete di diffusione dello spam nel corso del terzo trimestre, seguita a ruota dalla botnet Necurs, che ha diffuso diverse campagne di Ransomware Ykcol (Locky) durante tutto il trimestre, con campagne a tema quali Status della fattura e Il tuo pagamento.

“Analizzando il terzo trimestre, abbiamo rilevato che gli aggressori continuano a trarre beneficio dalle capacità dinamiche e benigne delle piattaforme tecnologiche come PowerShell, dall’avventatezza dimostrata dalle vittime del phishing e dal ritardo con cui le aziende installano le patch per le vulnerabilità note con gli aggiornamenti di sicurezza disponibili” ha dichiarato Raj Samani, Chief Scientist di McAfee.