Cos’è lo spear phishing? Esempi, tattiche e tecniche

Lo spear phishing è un attacco e-mail mirato che finge di provenire da un mittente attendibile. Negli attacchi di spear phishing, gli aggressori utilizzano spesso le informazioni raccolte dalla ricerca per mettere a proprio agio il destinatario. L’obiettivo finale è infettare i dispositivi con malware convincendo il destinatario a fare clic su un link o a scaricare un allegato, oppure indurre il destinatario a intraprendere qualche altra azione a beneficio dell’attaccante, di solito consegnando informazioni o denaro.

I messaggi di spear phishing sono spesso elaborati con cura utilizzando tecniche deleterie di ingegneria sociale ed è difficile difendersi con mezzi puramente tecnici. “Quello che è importante notare sullo spear phishing è che l’individuo oggetto di spear phishing non è spesso il vero bersaglio” afferma J.R. Cunningham, CSO di Nuspire, un fornitore di servizi di sicurezza gestiti con sede nel Michigan. “Piuttosto, il loro ambiente aziendale è molto probabilmente l’obiettivo finale dell’attaccante”.

Phishing vs. spear phishing vs. whaling

Phishing, spear phishing e whaling sono tutti i tipi di attacchi via e-mail, con il phishing che è una categoria più ampia di attacchi informatici che comprende praticamente qualsiasi uso di e-mail o altri messaggi elettronici per ingannare le persone, mentre spear phishing e whaling sono solo due diversi tipi di attacchi di phishing.

La maggior parte degli attacchi di phishing assume la forma di messaggi generici inviati automaticamente a migliaia di destinatari e scritti in modo da essere allettanti per chi li legge. Il file allegato potrebbe ad esempio riferirsi allo stipendio del destinatario o i link nell’email potrebbe portare a un sito fake di una lotteria, ma non viene fatto alcun tentativo di abbinare il contenuto del messaggio a una persona in particolare che potrebbe riceverlo. Il nome deriva dalla parola “fishing” (pescare) e l’analogia è quella di un pescatore che lancia un amo con esca (l’e-mail di phishing) e che spera che qualche vittima abbocchi.

Lo spear phishing, come suggerisce il nome, implica il tentativo di catturare un pesce specifico. Un’e-mail di spear phishing include infatti informazioni specifiche per il destinatario per convincerlo a intraprendere l’azione che l’attaccante vuole che faccia. Nel messaggio viene infatti citato chiaramente il nome del destinatario e l’email può includere informazioni sul suo lavoro o sulla sua vita personale che gli aggressori possono raccogliere da varie fonti.

Un altro termine che potreste aver sentito in questo ambito è whaling, un tipo specifico di spear phishing che va a caccia di “pesci” particolarmente grandi. “Il whaling è un tipo di spear phishing incentrato su personaggi pubblici, alti dirigenti o altri grandi obiettivi” afferma Jacob Ansari, Security Advocate ed Emerging Cyber Trends Analyst per Schellman.

Come funzionano gli attacchi di spear phishing

Il modo in cui gli aggressori ottengono le informazioni personali di cui hanno bisogno per creare un’e-mail di spear phishing è una tecnica fondamentale per preparare questi attacchi mirati, poiché l’intero processo dell’attacco dipende dal fatto che i messaggi siano credibili per il destinatario.

Ci sono diversi modi in cui un attaccante può raccogliere queste informazioni. Uno riguarda la compromissione di un sistema di posta elettronica o di messaggistica con altri mezzi, ad esempio tramite il normale phishing o tramite una vulnerabilità nell’infrastruttura di posta elettronica. Ma questo è solo il primo passo del processo. “L’e-mail di qualcuno all’interno dell’organizzazione presa di mira è compromessa e l’attaccante rimane nella rete per un po’ per monitorare e tenere traccia di conversazioni interessanti” spiega Ori Arbel, CTO di CYREBRO, fornitore di piattaforme per operazioni di sicurezza con sede a Tel Aviv. “Quando è il momento giusto, gli attaccanti inviano un’e-mail alla vittima designata utilizzando un contesto credibile con informazioni precise e credibili, come richiamare conversazioni passate o fare riferimento a importi specifici per un precedente trasferimento di denaro”.

Se non riesce a penetrare nel sistema di comunicazione, un utente malintenzionato potrebbe anche rivolgersi all’intelligence open source (OSINT), analizzando accuratamente i social media o le comunicazioni aziendali per farsi un’idea del proprio obiettivo. Jorge Rey, responsabile della sicurezza informatica e della conformità presso Kaufman Rossin, una società di consulenza con sede a New York, spiega un vettore di attacco comune di cui ha avuta esperienza diretta.

“Quando le persone apportano una modifica al proprio LinkedIn e annunciano di essere entrate a far parte di Kaufman Rossin, nel giro di poche ore o addirittura minuti ricevono un’e-mail dal nostro CEO (non dalla sua e-mail di Kaufman Rossin ma da un indirizzo gmail.com) chiedendo loro di acquistare buoni regalo e cose del genere.” Ovviamente, questa e-mail non proviene affatto dal CEO, ma da un aggressore che spera di cogliere alla sprovvista un nuovo dipendente. “Questi bot monitorano continuamente LinkedIn tramite script e inviano informazioni sperando che qualcuno ci caschi”.

Se gli aggressori possono raccogliere informazioni personali dalla vostra presenza online, cercheranno di usarle a loro vantaggio. Cunningham di Nuspire fornisce un esempio di un cliente esperto di sicurezza che tuttavia è stato a un passo dal cadere vittima di spear phishing. “Questo cliente ha ricevuto un’e-mail presumibilmente dalla sua compagnia di assicurazioni che lo informava di un aggiornamento su una pratica assicurativa; ha fatto clic sul link solo per rendersi conto subito che si trattava di un attacco di phishing. A quanto pare, questa persona era stata recentemente coinvolta in un incidente d’auto e aveva pubblicato le foto della sua auto sui social media, insieme a un commento sul fatto che il suo assicuratore era stato molto veloce nel rispondere alla richiesta. Questo post ha fornito all’attaccante le informazioni sull’assicurazione della vittima, che sono state poi utilizzate per creare l’email spear phishing.”

I segnali dello spear phishing

I truffatori si concentrano sui nuovi dipendenti perché questi devono ancora trovare la loro posizione in un nuovo ambiente aziendale. Probabilmente il “sintomo” principale di un’e-mail di spear phishing, supponendo che l’attaccante abbia raccolto tutte le vostre informazioni personali necessarie all’attacco, è che vi chiederà di fare qualcosa di insolito o al di fuori dei canali aziendali. I nuovi dipendenti potrebbero infatti avere difficoltà a rendersi conto che le richieste sono fuori dall’ordinario, ma dovreste sempre ascoltare il vostro istinto.

“Un’e-mail è stata inviata a più persone in un’azienda per cui lavoravo da un mittente sconosciuto che stava imitando il loro CEO” afferma Wojciech Syrkiewicz-Trepiak, ingegnere della sicurezza presso spacelift.io. “L’attaccante ha superato tutti i meccanismi di sicurezza, poiché ha utilizzato un vero indirizzo e-mail. Tuttavia, il dominio dell’indirizzo e-mail era Gmail (non il dominio aziendale) e il messaggio chiedeva di svolgere attività urgenti che ci hanno insospettito subito”

L’urgenza è infatti un altro segno di allarme. Certo, in un ambiente professionale spesso riceviamo richieste legittime di agire rapidamente, ma quando qualcuno cerca di farci correre, è segno che non ci sta dando la possibilità di fermarci a pensare. “La mia esperienza personale deriva da una campagna di spear phishing di carte regalo truffa” afferma Massimo Marini, analista senior di sicurezza e conformità presso la società di consulenza Kuma LLC. “Questa truffa richiedeva che l’obiettivo acquistasse buoni regalo sotto la presunta direzione del proprio supervisore. La vittima acquistava questi buoni regalo e quindi, tramite e-mail di follow-up, forniva il codice all’attaccante. L’ho visto accadere a una dirigente che si è sentita spinta dal suo “capo” a comprare rapidamente le carte per un regalo segreto. Il tutto, fortunatamente, è stato interrotto all’ultimo minuto quando la dirigente ha parlato con il suo vero capo, che ovviamente non ne sapeva nulla”.

Esempi di spear phishing

Se siete curiosi di sapere come appaiono le e-mail di spear phishing, ecco un paio di esempi reali. Il primo viene da William Mendez, amministratore delegato delle operazioni presso la società di consulenza CyZen con sede a New York. “Questa (foto sotto) è un’e-mail indirizzata a una società di contabilità. Gli aggressori fanno riferimento a una tecnologia CCH, comunemente utilizzata da tali aziende”.

“Questa e-mail è stata inviata durante il periodo delle dichiarazioni dei redditi (di solito il più intenso dell’anno per le società di contabilità), quando gli utenti sono molto occupati e potrebbero non prestare grande attenzione alle e-mail ricevute. L’e-mail utilizza anche l’arma della paura affermando che l’accesso della vittima verrà interrotto a meno che questi non intraprenda una sorta di azione. In tal caso, l’azione consiste nel cliccare su un link che, molto probabilmente, indirizza l’utente a un sito in cui l’attaccante può raccogliere nomi utente e password o altre informazioni sensibili.”

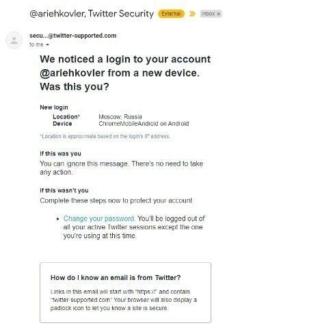

Tyler Moffitt, analista di sicurezza senior presso la società di consulenza OpenText Security Solutions con sede in Ontario, presenta un altro esempio, che appare come un avviso di sicurezza da parte di Twitter.

Questo messaggio cerca di far credere alla vittima che Twitter sta proteggendo il suo account e lo invita, per ragioni di sicurezza, a inserire la password del suo account. “Il target, in questo caso, è un giornalista preso di mira in modo specifico, probabilmente per la sua copertura sugli avvenimenti di Ucraina/Russia”, spiega Moffitt. “Il messaggio informa l’utente che è stato effettuato l’accesso al suo account in Russia e che dovrebbe quindi reimpostare la password utilizzando il link sottostante. Link che, ovviamente, porta a una falsa reimpostazione della password grazie alla quale l’attaccante riesce a recuperare le credenziali della vittima”

Quando ricevete un messaggio come questo, dovreste fare molta attenzione nell’assicurarvi che la pagina web a cui punta il link corrisponda al vero dominio su cui pensate di andare. In questo caso, leggendo l’intestazione, noterete che l’e-mail sta tentando di inviare la vittima su twitter-supported.com, che non è un vero dominio utilizzato da Twitter.

Come prevenire lo spear phishing

Sarebbe fantastico se ci fossero misure precise e infallibili da adottare per fermare completamente gli attacchi di spear phishing, ma così non è. Ci sono però alcune pratiche che possono aiutare in tal senso. “Quando si tratta di sicurezza informatica, lo stesso principio di protezione del vostro portafoglio fisico si applica alla vostra attività online”, afferma Nick Santora, fondatore di Curricula, fornitore di formazione sulla sicurezza con sede ad Atlanta. “Nessuno vuole diventare una vittima e quindi dobbiamo spiegare a tutti perché è importante attivare l’autenticazione a due o più fattori (2FA/MFA), utilizzare password complesse e univoche per ciascun account e altre pratiche di sicurezza che dovrebbero ormai essere considerate comuni e imprescindibili”.

Rey di Kaufman Rossin esorta a potenziare le soluzioni di sicurezza della posta elettronica, integrando tutto ciò che proviene dal vostro provider con una soluzione di terze parti per aiutare a filtrare lo spam e gli allegati dannosi. Ma la migliore difesa contro gli attacchi di ingegneria sociale come lo spear phishing resta l’intelligenza umana e ciò richiede una formazione che insegni a rimanere continuamente all’erta.

“Una simulazione di phishing fa una grande differenza”, afferma Rey. “Una cosa è usare PowerPoint e mostrare un’e-mail di phishing. Un’altra cosa è ricevere qualcosa nella posta, fare clic sul link al suo interno e ricevere un messaggio che avverte del phishing. Con una simulazione, si capisce molto meglio come funzionano questi attacchi perché li si vive in prima persona”.

Alla fine, il modo migliore per prevenire lo spear phishing è usare sempre la massima cautela. “Le truffe di phishing provengono spesso da contatti fidati i cui account di posta elettronica sono stati compromessi o clonati”, afferma l’analista della sicurezza informatica Eric Florence. “Il nostro desiderio di fidarci delle persone, di credere che la maggior parte delle persone sia rispettabile, è ciò che viene sfruttato in ogni attacco di phishing e questo desiderio deve essere bandito, almeno durante l’orario di lavoro”.