Il trojan Switcher per Android colpisce i router Wi-Fi

Gli esperti di Kaspersky Lab hanno scoperto recentemente il trojan Switcher per Android, che sfrutta ignari utenti di dispositivi Android come strumenti per infettare i router Wi-Fi, cambiarne le impostazioni DNS e ridirigere il traffico dai dispositivi connessi alla rete ai siti controllati dai criminali, rendendo gli utenti vulnerabili ad attacchi di phishing, malware e adware, e altro ancora. I cyber criminali dichiarano di essersi fino ad ora infiltrati con successo in 1.280 reti Wi-Fi.

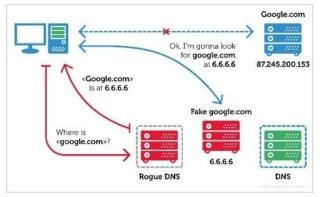

Il DNS trasforma l’indirizzo leggibile di un sito come “x.com” nell’indirizzo IP numerico necessario per la comunicazione tra computer. La capacità del trojan Switcher di dirottare questo processo attribuisce ai criminali il controllo quasi completo delle attività del network che usano questo sistema di name-resolution, come il traffico internet.

Questo approccio funziona perché i router Wi-Fi solitamente riconfigurano le impostazioni DNS di tutti i dispositivi del network sulla base dei propri, forzando quindi ciascuno a usare lo stesso DNS nocivo. L’infezione viene diffusa dagli utenti scaricando una delle due versioni del trojan per Android da un sito creato dai cyber criminali.

Il funzionamento del trojan Switcher

Quando un dispositivo infetto si connette a una rete Wi-Fi, il trojan attacca il router e prova ad accedere all’interfaccia di amministrazione web con il metodo “brute force”, indovinando le credenziali da una lunga lista predefinita di combinazioni di username e password. Se il tentativo ha successo, il trojan sostituisce all’attuale server DNS quello dannoso controllato dai cyber criminali e un secondo DNS che garantisce una stabilità costante anche nel caso in cui il primo smetta di funzionare.

“Il trojan Switcher indica una nuova tendenza negli attacchi ai network e ai dispositivi connessi. Non colpisce direttamente gli utenti, ma li trasforma in complici involontari spostando fisicamente le fonti d’infezione. Il trojan prende di mira l’intera rete, esponendo tutti i suoi utenti a una vasta gamma di attacchi, tra cui il phishing e ulteriori infezioni” ha commentato Nikita Buchka, esperto di sicurezza mobile di Kaspersky Lab.

Kaspersky Lab suggerisce agli utenti di controllare le loro impostazioni DNS e cercare i seguenti server DNS dannosi:

· 101.200.147.153

· 112.33.13.11

· 120.76.249.59

Se uno di questi server è presente nelle impostazioni DNS, è necessario contattare l’assistenza del proprio ISP (Internet Service Provider) o avvisare il proprietario della rete Wi-Fi. L’azienda consiglia inoltre agli utenti di cambiare username e password di default dell’interfaccia di amministrazione web del router per evitare simili attacchi in futuro.