Da 13 anni, in Redis c’è una vulnerabilità di livello 10: cosa fare subito

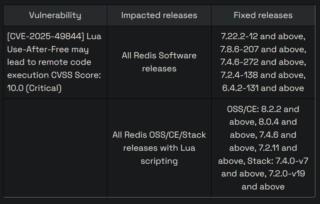

Un grave problema di sicurezza, presente da ben 13 anni nei server Redis, è stato recentemente scoperto e classificato con un punteggio di gravità 10/10, indicando il massimo livello di rischio. La vulnerabilità, identificata come CVE-2025-49844, può consentire a un utente autenticato di eseguire codice remoto all’interno del processo del server Redis, rappresentando una minaccia seria per chi utilizza versioni self-managed del popolare database in-memory.

Gli utenti di Redis Cloud non devono intervenire dal momento che il servizio è già stato aggiornato e protetto. Tuttavia, chi utilizza versioni self-managed (OSS, CE, Stack e Software) deve aggiornare immediatamente all’ultima release disponibile per correggere la vulnerabilità.

La falla interessa tutte le versioni di Redis che supportano Lua scripting. Un attaccante autenticato può inviare script Lua maligni e manipolare il garbage collector, il sistema di gestione della memoria progettato per prevenire perdite. Questa manipolazione può generare un use-after-free, aprendo la porta a possibili remote code execution (RCE) all’interno del server Redis.

Secondo i ricercatori di Wiz, Benny Isaacs e Nir Brakha, in collaborazione con il team di bug hunting Zero Day Initiative (ZDI) di Trend Micro, la vulnerabilità è particolarmente preoccupante perché è presente nel codice sorgente Redis da oltre un decennio. Considerando che Redis è stimato in uso nel 75% degli ambienti cloud, l’impatto potenziale è vastissimo. Gli esperti invitano le organizzazioni a dare priorità agli aggiornamenti, soprattutto per le istanze esposte su internet.

Al momento, circa 330.000 istanze Redis rimangono accessibili da internet, di cui 60.000 senza alcuna autenticazione configurata, aumentando il rischio di compromissione. Nonostante ciò, Riaz Lakhani, Chief Information Security Officer di Redis, ha dichiarato che non ci sono evidenze di sfruttamento della vulnerabilità in Redis Cloud o in ambienti dei clienti.

È comunque consigliabile verificare eventuali indicatori di compromissione, come accessi non autorizzati, traffico di rete anomalo, script sconosciuti, crash del server legati alla Lua engine e comandi eseguiti inaspettatamente. Gli esperti suggeriscono anche di applicare firewall e policy di rete, limitando l’accesso a fonti affidabili e obbligando l’uso di credenziali per tutte le istanze Redis, riducendo così ulteriormente il rischio di attacchi.

(Immagine in apertura: Shutterstock)