Attacco ransomware a VMware ESXi: molto rumore per… poco?

Da un paio di giorni, tra le notizie principali dei vari media di informazione nostrani c’è quella di un pericoloso attacco ransomware che starebbe colpendo ad ampio spettro a livello mondiale, mietendo numerose vittime illustri. Se però si varcano i confini nazionali e si cercano notizie riguardo tale attacco se ne trovano davvero poche e solitamente fornite con molta meno enfasi, e solo su siti specializzati.

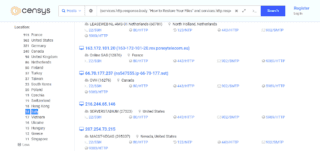

Forse che l’Italia sia stata più colpita di altri? In realtà non sembra proprio. Censys.io, che tra i suoi servizi di threat intelligence ne ha uno per rilevare server compromessi, mostra per questo attacco 18 server colpiti in Italia, contro 915 in Francia, 362 negli Stati Uniti e 321 in Germania.

Il servizio di Censys che mostra le macchine compromesse da uno specifico attacco. Potete esplorare gli aggiornamenti relativi a questa campagna ransomware da questo link.

A prima vista, nessuno di questi appare essere un servizio critico o strategico per il nostro Paese. Una campagna come tante, insomma. E vorremmo ben vedere, ci vien da dire, visto che il ransomware sfrutta una vulnerabilità di VMware ESXi ben nota e già patchata dal 2021. Se qualche servizio strategico girasse su un’infrastruttura così mal gestita, dovrebbero cadere delle teste.

Se gli esperti hanno tempo di fare meme su un incidente di security, la sua severità non può essere elevata.

Perché allora ha conquistato le prime pagine e ha anche suscitato una discussione a Palazzo Chigi per verificare lo stato della sicurezza nazionale e quanto l’attacco potesse metterla a rischio?

Ricapitoliamo agli avvenimenti, spegnendo subito la curiosità: la domanda alla riga sopra, una risposta non ce l’ha.

Un avvertimento lanciato da OVHCloud

Il 3 febbraio, il provider francese OVHCloud, uno dei più grandi in Europa per i servizi cloud, aveva reso noto di stare sperimentando un’ondata di attacchi che prendeva di mira i server VMware ESXi e che si stava estendendo a livello globale. Nessuno dei servizi gestiti da OVHcloud era interessato dall’attacco, tuttavia, l’azienda aveva voluto rendere pubblica la cosa perché molti dei suoi clienti utilizzano questo sistema operativo di VMware sui propri server. Così speravano che la notizia potesse essere da stimolo affinché la vulnerabilità fosse risolta.

Infatti, l’attacco sfrutta la vulnerabilità catalogata come CVE-2021-21974 e presente nel software VMware usato per la gestione delle macchine virtuali. Tuttavia, si tratta di una vulnerabilità nota dal 2021 e per la quale è da tempo disponibile un’apposita patch. Evidentemente OVHCloud, cosciente del fatto che le patch non sempre sono installate con la dovuta solerzia, ha voluto mettere in guardia rispetto al rischio che corre chi usa il software VMware non aggiornato.

Per rincarare la dose, forse volendo enfatizzare la potenziale gravità, OVHCloud aveva ipotizzato che alla base dell’attacco ci fosse Nevada Ransomware, una nota cybergang che non colpisce obiettivi nei Paesi dell’Est Europa e che sta facendo parecchi proseliti perché riconosce agli affiliati quote molto importanti dei ricavi ottenuti dagli attacchi andati a segno (attorno al 90%, contro l’80% delle altre gang).

Riguardo la paternità dell’attacco, però, OVHCloud ha precisato in un successivo post datato 5 febbraio che l’attribuzione a Nevada Ransomware è stato un errore. “Nessun materiale ci porta ad attribuire questo attacco a un gruppo. L’attribuzione non è mai facile e lasciamo che siano i ricercatori di sicurezza a trarre le proprie conclusioni”, ha precisato OVHCloud.

Comunque, nonostante gli avvertimenti di OHVCloud, secondo una nota emessa da Palazzo Chigi dopo il vertice sulla sicurezza, allo stato attuale la Francia è il Paese con più server colpiti dal ransomware. Riguardo l’Italia, la stessa nota precisa che non sono emerse evidenze che possano ricondurre a un’aggressione di uno Stato ostile. Si ritiene, invece, che alla base dell’attacco ci siano cybercriminali che hanno agito per ottenere il pagamento di un riscatto.

Ransomware colpisce sempre di più Linux

Indipendentemente dagli autori, l’attacco c’è stato ed è un tipico attacco ransomware ovvero che parte con la scansione massiva di sistemi alla ricerca di quelli con una certa vulnerabilità. Una volta individuati, viene sfruttata tale vulnerabilità per installare nei sistemi il malware che darà vita all’attacco vero e proprio. Solitamente questo avviene a causa di un’azione compiuta inconsapevolmente da una persona.

Senza sottovalutare la pericolosità di quest’ultimo ransomware, sinora gli esiti sono piuttosto contenuti e comunque non sembra abbiano colpito in nessuna parte del mondo obiettivi strategici. Nulla a che vedere con quanto causato da altri ransomware a livello globale, come per esempio lo storico WannaCry che, sfruttando una vulnerabilità di Windows, aveva colpito numerosi obiettivi sensibili e aveva messo in ginocchio intere istituzioni, come per esempio era successo con la sanità in UK.

Anche in quel caso il ransomware aveva avuto successo perché, pur essendo disponibile da tempo la patch, molti non l’avevano installata. Sicuramente il fatto che si trattasse di Windows aveva giocato un ruolo importante per gli effetti dell’attacco.

Tuttavia, non è da sottovalutare che in questa occasione siano stati presi di mira server Linux, che sono alla base della virtualizzazione e dove sempre più spesso risiedono applicazioni e dati critici e per i quali, se dovessero essere criptati, l’azienda è disposta a pagare cifre ingenti pur di riaverli.

In questo senso, va sottolineata una novità che porta con sé questo nuovo attacco: a ogni vittima viene proposto un diverso wallet bitcoin a cui far riferimento per pagare il riscatto.