Attacchi hacker cinesi sfruttano le vulnerabilità di SharePoint: ecco come difendersi

Microsoft ha confermato che almeno tre gruppi di hacker legati alla Cina stanno attivamente sfruttando gravi vulnerabilità zero-day presenti nei server SharePoint on-premises. Due di questi gruppi – Linen Typhoon (noto anche come APT27) e Violet Typhoon (APT31) – sono direttamente sostenuti da entità governative, mentre un terzo attore, denominato Storm-2603, è di probabile origine cinese ma non ancora attribuito a un’operazione statale.

Le falle di sicurezza, tracciate come CVE-2025-53770 e CVE-2025-53771, consentono l’esecuzione remota di codice non autenticato e la possibilità di aggirare i meccanismi di autenticazione, aprendo la porta a intrusioni sistemiche sui server vulnerabili.

Obiettivi: spionaggio, furto di dati e potenziale ransomware

Secondo il team di intelligence sulle minacce di Microsoft, Linen Typhoon è solitamente coinvolto in operazioni di furto di proprietà intellettuale e prende di mira organizzazioni legate a governi, difesa, diritti umani e pianificazione strategica. Violet Typhoon, invece, è specializzato in spionaggio e si concentra su ex militari, ONG, think tank, università, media, istituti finanziari e sanitari, principalmente negli Stati Uniti, in Europa e in Asia orientale.

Il gruppo Storm-2603, sebbene ancora poco conosciuto, è stato osservato in precedenza mentre distribuiva ransomware della famiglia Warlock e Lockbit. Secondo Microsoft, non è ancora chiaro l’obiettivo attuale delle sue operazioni, ma la sua attività è considerata una minaccia concreta.

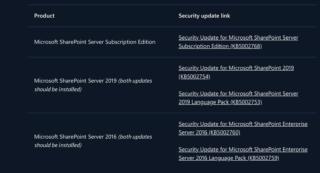

Le falle di sicurezza, segnalate da Microsoft nel Patch Tuesday di luglio, non erano state completamente risolte al momento della prima disclosure e solo di recente Microsoft ha rilasciato patch funzionali per tutte le versioni supportate di SharePoint Server (2016, 2019 e Subscription Edition). Le vulnerabilità permettono, se sfruttate in combinazione, l’esecuzione di codice dannoso da remoto senza autenticazione e lo spoofing delle credenziali, consentendo agli attaccanti di installare web shell sui server colpiti.

In particolare, è stato osservato l’utilizzo di uno script malevolo chiamato spinstall0.aspx, caricato tramite una richiesta POST appositamente creata. Questo script viene utilizzato per estrarre dati sensibili come MachineKey, fondamentali per garantire l’integrità e la sicurezza del server. Gli attori modificano spesso il nome dello script (es. spinstall1.aspx, spinstall2.aspx) per eludere il rilevamento.

Un’ondata di exploit in arrivo

Secondo Unit 42, il team di threat hunting di Palo Alto Networks, diversi proof-of-concept sono già stati pubblicati su GitHub, facilitando l’adozione di questi exploit anche da parte di gruppi criminali meno sofisticati. Il risultato? Un potenziale aumento esponenziale degli attacchi ransomware contro server SharePoint non aggiornati. Michael Sikorski, CTO di Unit 42, è stato chiaro: “Se avete un server SharePoint on-prem esposto a Internet, dovreste assumere che sia già stato compromesso.”

Nella pagina pubblicata da Microsoft, oltre ai dettagli tecnici sulle vulnerabilità, è presente un elenco dettagliato di indicatori di compromissione (IoC) utili per chi si occupa di sicurezza IT. Gli amministratori di sistema sono caldamente invitati a:

- Applicare immediatamente le patch di sicurezza disponibili per SharePoint 2016, 2019 e SE

- Verificare la presenza di file sospetti come quelli denominati spinstall.aspx nel server

- Monitorare il traffico anomalo e l’attività delle web shell tramite strumenti SIEM

Attacco a lungo termine e diffusione globale

Secondo Charles Carmakal, CTO di Mandiant Consulting (gruppo Google Cloud), il numero degli attaccanti potrebbe aumentare e, in un post successivo su LinkedIn, ha sottolineato che molti altri gruppi, con motivazioni diverse, stanno già sfruttando le stesse falle. La natura della vulnerabilità e la sua efficacia rendono quindi probabile un’ondata più ampia di attacchi nei prossimi mesi.

Chi utilizza SharePoint Server on-prem, farebbe bene ad agire subito, perché gli attacchi automatizzati non aspettano. E questa volta l’avvertimento arriva da più fonti autorevoli, tutte concordi su un punto: è già troppo tardi per essere tranquilli.