5 vulnerabilità gravi hanno messo a rischio miliardi di VM per quasi un decennio

Il recente annuncio del team di ricerca Oligo Security ha acceso un allarme rosso nell’infrastruttura di telemetry e log aggregation globale. Fluent Bit, l’agente open source utilizzato da ogni grande cloud provider (Google, Amazon, Oracle, IBM, Microsoft) e dalle principali AI lab (come confermato da OpenAI per i suoi nodi Kubernetes), è risultato affetto da una serie di cinque vulnerabilità che i ricercatori hanno definito “trivial-to-exploit”.

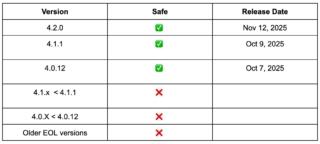

Queste criticità, lasciate aperte per anni, offrivano collettivamente una catena di exploit in grado di bypassare l’autenticazione, manipolare i dati di log e, nel peggiore dei casi, condurre a esecuzione remota di codice (RCE) e al denial-of-service (DoS). L’aggiornamento critico alla versione stabile v4.1.1 / 4.0.12 è la patch risolutiva e immediata necessaria per mitigare queste falle.

Il danno silente e prolungato

La longevità di alcune di queste vulnerabilità è particolarmente preoccupante. Il ricercatore Uri Katz di Oligo Security ha evidenziato che una delle falle più insidiose, il difetto di path traversal tracciato come CVE-2025-12972, ha esposto gli ambienti cloud per oltre otto anni. Il problema era radicato in un comportamento fondamentale dell’architettura di Fluent Bit, in particolare l’output su file, risalente alle sue prime iterazioni.

Altre vulnerabilità hanno una storia più breve, ma comunque significativa. Il difetto di manipolazione dei tag (CVE-2025-12977) era presente da almeno quattro anni, mentre l’errore di stack buffer overflow nel plugin Docker (CVE-2025-12970) risale a circa sei anni fa. Il basso livello di complessità tecnica richiesto per lo sfruttamento (“trivial to exploit”) significa che queste vulnerabilità rappresentavano un rischio accessibile a qualsiasi attaccante con una comprensione di base del comportamento di Fluent Bit.

Le cinque CVE e la loro funzionalità tecnica

Scendendo nel dettaglio, le vulnerabilità si concentrano prevalentemente sui meccanismi di input e output basati sui tag, le etichette di routing che determinano la destinazione dei dati di telemetria:

- CVE-2025-12977 (Partial String Comparison): Un difetto nei plugin di input HTTP, Splunk ed Elasticsearch che consente a un attaccante, attraverso un confronto parziale delle stringhe nella configurazione tag_key, di controllare il valore dei tag. Ciò permette di dirottare il routing dei log, iniettare record malevoli sotto tag attendibili e bypassare i sistemi di monitoraggio

- CVE-2025-12978 (Improper Input Validation): Mancanza di sanificazione sull’opzione tag_key, specialmente negli input HTTP, Splunk ed Elasticsearch. Questo bypassa il normale processo di igienizzazione dei record, aprendo la strada a path traversal e file write inusuali negli output a valle

- CVE-2025-12972 (Path Traversal in File Output Plugin): Poiché Fluent Bit utilizza i tag direttamente dai log senza sanificazione, un attaccante può iniettare caratteri di path traversal (../) nel tag. In configurazioni in cui l’output su file manca di una File key definita, questo porta alla sovrascrittura arbitraria di file sull’host e può degenerare in RCE

- CVE-2025-12970 (Stack Buffer Overflow in in_docker Plugin): Questo bug nel plugin in_docker (utilizzato per collezionare metriche Docker) è un classico memory corruption. Fluent Bit copia il nome di un container in un buffer di 256 byte senza verificarne la lunghezza. Un nome di container eccessivamente lungo può provocare un overflow dello stack, portando al crash del servizio o all’esecuzione di codice arbitrario con i privilegi dell’agente, consentendo il furto di segreti o il movimento laterale

- CVE-2025-12969 (Authentication Bypass in in_forward Plugin): Un difetto di logica nel plugin in_forward. I ricercatori hanno scoperto che se l’opzione di configurazione security.users è specificata, l’autenticazione viene di fatto ignorata. Ciò consentiva l’iniezione non autorizzata di telemetria falsa, l’occultamento di attività malevole o l’esfiltrazione dei log

Lo scenario peggiore: l’escalation su Kubernetes

La minaccia più significativa deriva dalla possibilità di concatenare queste vulnerabilità. Come evidenziato da Katz, un attaccante esperto potrebbe sfruttare i difetti di tag_key (CVE-2025-12977 / 12978) per manipolare il routing dei log, incorporare caratteri di path traversal nel tag per attivare la vulnerabilità di file write (CVE-2025-12972) e sovrascrivere file cruciali sull’host, ottenendo l’RCE e l’escalation dei privilegi.

Dato che Fluent Bit è comunemente distribuito come Kubernetes DaemonSet, un singolo agente di log compromesso ha il potenziale per causare un’escalation su tutto il nodo o addirittura il takeover completo del cluster, permettendo all’attaccante di nascondere la propria attività e stabilire persistenza.

La priorità assoluta è il già citato aggiornamento a Fluent Bit v4.1.1 / 4.0.12. Oltre alla patch, i professionisti della sicurezza cloud dovrebbero adottare misure di hardening del container e della configurazione, come raccomandato da Oligo Security:

- Configurazioni WORM (Write Once, Read Many): Utilizzare configurazioni read-only (sola lettura) ove possibile

- Restrizioni di Rete: Limitare l’accesso ai plugin esposti sulla rete

- Tags e Path Statici: Utilizzare tag statici e percorsi di output file fissi, minimizzando la possibilità che i valori dei log esterni influenzino il routing o il file system

Il processo di divulgazione e correzione di queste falle ha anche evidenziato la frammentazione e fragilità della security reporting e dell’assegnazione CVE nell’infrastruttura open source critica, ribadendo la necessità di una collaborazione più stretta e fluida tra maintainer, cloud provider (che in questo caso hanno assistito nell’emissione delle CVE) e ricercatori di sicurezza per blindare la supply chain del software.