DDoS via botnet: l’Italia entra nella top ten mondiale

Kaspersky Lab ha reso noti i risultati di un’indagine sugli attacchi DDoS via botnet nel terzo trimestre 2016, durante il quale sono aumentate sia le attività dei server di attacco nell’Europa occidentale, sia le risorse colpite in quest’area, così come il numero di attacchi DDoS sofisticati provenienti dal traffico crittografati.

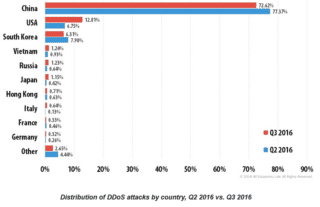

Durante il periodo preso in esame le risorse di 67 Paesi sono state prese di mira da attacchi DDoS basati su botnet. Il numero degli attacchi contro risorse situate in Giappone, Stati Uniti e Russia è aumentato notevolmente, mentre il numero di vittime in Cina e Sud Corea è considerevolmente diminuito.

Inoltre, durante questo trimestre, sono entrate per la prima volta in un anno alcuni Paesi dell’Europa occidentale: Italia (settimo posto), Francia e Germania. Questi dati sono correlati al crescente numero di server C&C attivi nella parte ovest dell’Europa, particolarmente nel Regno Unito, Francia e Paesi Bassi.

Nonostante una diminuzione nel numero totale di attacchi registrati in Cina, le risorse più colpite sono state proprio quelle cinesi; il più alto numero di attacchi (19) è stato lanciato contro un famoso motore di ricerca del Paese e un provider cinese ha subito l’attacco più lungo del trimestre (184 ore). Inoltre il giorno in cui è stato registrato il maggior numero di attacchi nell’ultimo trimestre è stato il 3 agosto, in cui ci sono stati 1.746 attacchi botnet, molti dei quali hanno preso di mira i server di un singolo service provider degli Stati Uniti.

sono aumentati gli attacchi “smart” che sfruttano la crittografia dei dati trasmessi

E’ inoltre interessante notare che nel Q3 del 2016 gli attacchi SYN-DDoS sono aumentati fino ad arrivare all’81% di quelli registrati, mentre le quote degli attacchi TCP-DDoS e ICMP-DDoS sono diminuite ancora. Anche la percentuale degli attacchi DDoS basati su Linux via bot è cresciuta, raggiungendo il 79% (un record per lo scorso anno). Questo può essere spiegato dalla crescente popolarità dei device IoT basati su Linux usati per gli attacchi DDoS e molto probabilmente aumenteranno ancora dopo la diffusione di Mirai.

Gli esperti di Kaspersky Lab hanno anche registrato una crescita nel numero di attacchi “smart” che sfruttano la crittografia dei dati trasmessi. Un tipico esempio di attacchi di questo tipo è l’invio di un numero relativamente piccolo di query a parti “load-heavy” dei siti (come i moduli di ricerca) tramite connessioni cifrate. Poiché risiedono nel traffico crittografato e sono a bassa intensità, questi attacchi sono molto difficili da filtrare per molte soluzioni specifiche di sicurezza.

Questo metodo è sempre più diffuso perchè gli attacchi di amplificazione stanno diventando più complicati e inefficaci per i cyber criminali; il numero di server vulnerabili sta diminuendo e le soluzioni di sicurezza hanno imparato a identificare facilmente e filtrare la maggior parte degli attacchi di amplificazione. Inoltre si sta assistendo alla migrazione dal classico HTTP a interazioni crittografate tra utenti e risorse web e tutto questo suggerisce che il numero di attacchi basati sulla crittografia crescerà.