Le aziende EU impiegano 6 mesi ad accorgersi di aver subìto un’intrusione

FireEye ha presentato i risultati del proprio report annuale M-Trends sullo stato della sicurezza informatica delle grandi organizzazioni e focalizzato in particolare sugli attacchi più avanzati e sofisticati, campo di applicazione principale delle competenze dell’azienda. I dati derivano dalle investigazioni condotte da FireEye su 199 grandi “breach” per conto di 101 clienti globali (qui si trova la nostra sintesi sul rapporto M-Trends dello scorso anno).

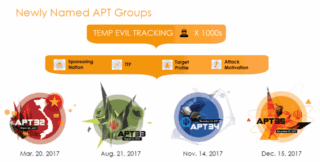

Il report evidenzia che i gruppi di attacco che rappresentano minacce “avanzate e persistenti” è in continuo aumento. Nel 2017, quattro attaccanti sono stati “promossi” al rango di APT (Advanced and Persistent Threat): APT 32, considerato una risorsa vietnamita, e APT 34, 35 e 36 riconducibili all’Iran. Solo nella prima parte di quest’anno ne sono stati identificati altri due.

Secondo l’interpretazione dell’azienda, la vivacità dell’Iran è dovuta alla necessità di “mostrare i muscoli” nell’ambiente internazionale, operando però in un contesto – quello informatico – dove non si applicano le comuni regole di ingaggio militari.

Il tempo di permanenza medio di un attaccante all’interno della rete aziendale della vittima (dwell time) si è allungato, invertendo una tendenza al miglioramento degli anni precedenti, passando da 99 a 101 giorni. Le cose peggiorano però se si restringe l’osservazione all’area Emea, che ha una media di 175 giorni tra l’inizio dell’attacco e la sua scoperta.

Sono però stati fatti progressi nelle dinamiche della scoperta: sono in aumento i casi in cui è l’organizzazione stessa ad accorgersi dell’intrusione, rispetto a quelli in cui viene avvisata dalle forze dell’ordine o altre organizzazioni. È possibile quindi che l’arrivo del GDPR abbia in qualche modo stimolato le aziende a fare un security assessment che le ha portate a scoprire compromissioni vecchie di molti mesi, che non sarebbero state scoperte altrimenti.

Chi viene colpito, viene colpito più volte

Tra i principali bersagli degli attacchi continua a esserci il settore finanziario (il 24% delle investigazioni condotte in Europa ha riguardato aziende di questo tipo), seguito dalla Pubblica Amministrazione e dalle aziende di servizi professionali (violare la sicurezza dello studio legale, dell’agenzia di pubbliche relazioni o di un altro fornitore di servizi è spesso più facile ed efficace rispetto ad attaccare l’infrastruttura di una grande azienda). Il “nuovo” APT 33 mette invece nel mirino le aziende del settore petrolchimico, della difesa e dell’aerospaziale.

Il rapporto evidenzia anche che una volta che un’organizzazione è stata presa di mira da un APT, è molto probabile che venga attaccata nuovamente dallo stesso gruppo o da un altro con motivazioni simili: il 56% dei clienti di servizi di managed detection and response di FireEye, sono stati attaccati più volte dallo stesso gruppo di attacco o da gruppi con motivazioni simili. I risultati mostrano inoltre che almeno il 49% dei clienti che ha subito almeno una volta un attacco significativo è stato nuovamente attaccato l’anno successivo. Nello specifico in EMEA, il 40% dei clienti che sono stati colpiti da una violazione grave ha subito più attacchi significativi provenienti da diversi gruppi nel corso dell’anno.

I principali punti vulnerabili delle aziende

Nel presentare il rapporto, il Senior System Engineer EMEA di FireEye Marco Rottigni ha indicato sei punti di debolezza nelle cyber difese delle aziende:

- Security Risk Management

- Identity and Access

- Data Protection

- Netwok, Cloud & Data Center protection

- Incident response

- Host and Endpoint Protection

Marco Rottigni_Senior Product Marketing

Manager EMEA di FireEye

Soprattutto però, c’è una debolezza nascosta che è trasversale a tutte queste attività: la scarsità di personale competente in materia di sicurezza informatica, con particolare riferimento alle figure dei cyber defenders (coloro che danno una prima risposta di emergenza e confinano l’intrusione), gli investigatori che indagano gli incidenti e raccolgono le prove, e i threat analyst che raccolgono informazioni di intelligence per individuare le minacce prima che si manifestino.

“La difficoltà nel reperire personale competente sul mercato del lavoro può portare le aziende a investire in modo ossessivo in uno stack tecnologico, sperando che IA e machine learning possano sostituire completamente il personale esterno, mentre questi strumenti sono un ottimo abilitatore e un forte sostegno, ma non possono sostituire le competenze umane”.

La proposta di FireEye, ovviamente, è quella di avvalersi di un partner esterno qualificato e con risorse adeguate a gestire sia il monitoraggio, l’intelligence e la difesa preventiva, sia la fase di incident response.