Il DDoS sponsorizzato dagli stati abbaia ma morde poco, secondo il rapporto ENISA sulla cybersecurity

L’edizione 2025 dell’ENISA Threat Landscape ha esaminato 4875 incidenti di cybersicurezza registrati tra il 1° luglio 2024 e il 30 giugno 2025, offrendo una panoramica aggiornata delle tendenze e dei rischi più rilevanti che l’Europa deve affrontare nel panorama digitale attuale.

Il direttore esecutivo di ENISA, Juhan Lepassaar, ha sottolineato come l’interconnessione dei sistemi e dei servizi digitali renda il nostro ecosistema sempre più vulnerabile, visto che un singolo disservizio può propagarsi lungo l’intera catena di approvvigionamento, amplificando gli effetti di un attacco. Lepassaar ha evidenziato anche la necessità di comprendere e anticipare queste dinamiche per proteggere le infrastrutture critiche e costruire un futuro digitale più sicuro per l’Europa.

Dominio degli attacchi DDoS e impatto del ransomware

Secondo il rapporto, gli attacchi DDoS rappresentano il 77% degli incidenti segnalati, costituendo di fatto la minaccia predominante nel periodo analizzato. La maggior parte di questi episodi è attribuita a gruppi di hacktivisti, che hanno preferito campagne di disturbo a bassa intensità dirette verso siti istituzionali e organizzazioni pubbliche dell’UE. Solo una piccola percentuale (circa il 2%) ha causato un’interruzione effettiva dei servizi, ma l’impatto simbolico e mediatico resta significativo.

Accanto a queste operazioni, il ransomware si conferma la minaccia più impattante in termini economici e operativi, continuando a colpire organizzazioni pubbliche e private con una sofisticazione crescente. Parallelamente, gli attori legati a Stati nazionali hanno intensificato le attività di cyberespionaggio, in particolare contro enti della pubblica amministrazione e strutture diplomatiche europee, mentre la disinformazione e la manipolazione delle informazioni (FIMI) restano un’arma strategica di interferenza geopolitica.

Phishing e vulnerabilità: le principali vie d’ingresso

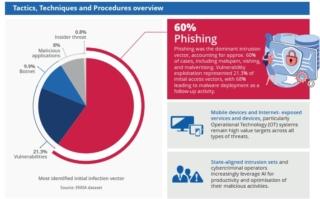

Sul fronte delle modalità di intrusione, il phishing, nelle sue varianti classiche, vocali (vishing), via email (malspam) e tramite annunci malevoli (malvertising), rappresenta circa il 60% degli accessi iniziali osservati. Il fenomeno è in crescita anche grazie alla diffusione del modello Phishing-as-a-Service (PhaaS), che offre pacchetti chiavi in mano a criminali informatici di qualsiasi livello tecnico.

La seconda modalità più comune è lo sfruttamento delle vulnerabilità note o zero-day, responsabile del 21,3% degli incidenti. In entrambi i casi, la tendenza è verso un’automazione sempre più spinta, che riduce i tempi di attacco e amplia il bacino di potenziali aggressori. Un dato rilevante del rapporto riguarda il targeting delle dipendenze digitali, ovvero dei punti critici della catena di fornitura. Sempre più spesso i criminali informatici mirano infatti a colpire fornitori di servizi o infrastrutture interconnesse per amplificare gli effetti di un singolo attacco, sfruttando la complessità dei moderni ecosistemi digitali.

La convergenza delle minacce e il fenomeno del “faketivism”

L’analisi evidenzia una crescente convergenza tra gruppi di minaccia che tradizionalmente agivano in modo distinto. Le TTPs (Tactics, Techniques and Procedures) mostrano un’ampia sovrapposizione tra hacktivisti, criminali informatici e attori statali.

Un esempio emblematico è il “faketivism”, ovvero la simulazione di attività di hacktivismo da parte di gruppi legati a governi stranieri. Questi attacchi utilizzano tecniche e linguaggi tipici dei movimenti attivisti per mascherare operazioni di spionaggio o disinformazione, rendendo più complessa l’attribuzione e la risposta difensiva. Anche la condivisione di strumenti tra gruppi di diversa natura (ad esempio, botnet o tool di exploit comuni) contribuisce a rendere il panorama delle minacce più opaco e imprevedibile.

L’ascesa dell’IA nel cybercrime

Una delle tendenze più rilevanti individuate nel rapporto riguarda l’uso crescente dell’intelligenza artificiale sia come strumento di potenziamento delle attività malevole, sia come nuovo vettore di rischio.

I modelli linguistici di grandi dimensioni (LLM) vengono infatti sfruttati per automatizzare e rendere più credibili le campagne di phishing e di social engineering. All’inizio del 2025, le campagne di phishing supportate da IA rappresentavano oltre l’80% delle attività di ingegneria sociale osservate a livello globale. Parallelamente, si registra un aumento degli attacchi alla supply chain dell’IA mirati a manipolare modelli o dataset di addestramento.

Anche l’emergere di sistemi di intelligenza artificiale malevoli autonomi solleva preoccupazioni crescenti, poiché la loro diffusione potrebbe amplificare la portata e la velocità delle operazioni di attacco, rendendo più difficile la mitigazione.

I settori più colpiti nell’Unione Europea

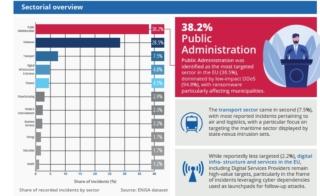

L’analisi settoriale del rapporto individua infine le amministrazioni pubbliche come il bersaglio principale, con il 38,2% degli attacchi totali. Il settore pubblico è colpito sia dagli hacktivisti, sia dai gruppi di cyberespionaggio, che mirano a dati sensibili e infrastrutture governative. Seguono i trasporti (7,5%), le infrastrutture digitali e i servizi (4,8%), il settore finanziario (4,5%) e il manifatturiero (2,9%). Complessivamente, oltre la metà degli incidenti (53,7%) ha riguardato entità essenziali definite dalla Direttiva NIS2, a conferma dell’importanza strategica delle nuove misure di sicurezza informatica introdotte dall’UE.

Tre dei cinque settori più bersagliati mantengono la loro posizione rispetto all’anno precedente, mentre la pubblica amministrazione mostra l’aumento più marcato di incidenti, trainato dall’intensificarsi delle campagne DDoS di matrice hacktivista.

(Immagine in apertura: Shutterstock)