Dropbox: grave attacco al sistema di firma elettronica

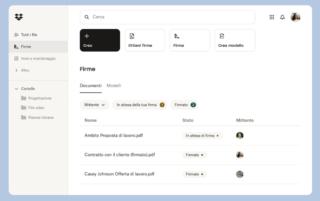

Dropbox ha rivelato di aver subito un grave attacco ai suoi sistemi, che ha visto l’accesso ai dati personali dei clienti da parte di entità sconosciute e non autorizzate. L’attacco (qui tutti i dettagli) ha colpito Dropbox Sign, un servizio di firma elettronica che consente di inviare, firmare e archiviare documenti in un unico flusso di lavoro senza mai lasciare Dropbox.

Nel documento si legge che l’azienda è venuta a conoscenza dell’incidente il 24 aprile, attivando subito dopo il processo di risposta interno agli incidenti di sicurezza per indagare, contenere e risolvere l’attacco. Dropbox ha così scoperto che l’attore della minaccia aveva avuto accesso ai dati relativi a tutti gli utenti di Dropbox Sign, come e-mail e nomi utente, oltre alle impostazioni generali degli account.

Purtroppo non è finita qui. “Per sottoinsiemi di utenti, l’attore delle minacce ha avuto accesso anche a numeri di telefono, password con hashtag e ad alcune informazioni di autenticazione come chiavi API, token OAuth e autenticazione a più fattori”, si legge nella documentazione.

Fortunatamente, Dropbox non ha trovato prove che l’aggressore abbia avuto accesso ai contenuti degli account degli utenti, come i loro accordi o modelli, o le loro informazioni di pagamento. Non è una notizia da poco, considerando che Dropbox Sign può essere utilizzato per gestire contratti che contengono segreti commerciali. Un’altra notizia positiva è che Dropbox non ha riscontrato prove di attacchi contro altri suoi prodotti e questo anche grazie al fatto che l’infrastruttura di Dropbox Sign è in gran parte separata dagli altri servizi dell’azienda.

Passando alle modalità dell’attacco (ma l’indagine è ancora in corso), sembra che una terza parte abbia avuto accesso a uno strumento di configurazione automatica del sistema Dropbox Sign. L’aggressore ha compromesso un account di servizio utilizzato per eseguire applicazioni e servizi automatici; l’account in questione aveva i privilegi per intraprendere una serie di azioni all’interno dell’ambiente di produzione di Sign.

Dal momento della scoperta dell’attacco, Dropbox ha reimpostato le password degli utenti, disconnesso gli utenti da tutti i dispositivi che avevano collegato a Dropbox Sign e lavorato per alternare tutte le chiavi API e i token OAuth.