Cybersecurity, il furto di credenziali sta sorpassando il malware

Se si dovesse scegliere il trend più significativo tra quelli evidenziati nel rapporto annuale sulle Minacce Globali 2024 di CrowdStrike un ottimo candidato sarebbe sicuramente il furto di credenziali. È infatti un aspetto che ormai caratterizza ogni tipo di attacco di cybersecurity ed è una tattica a cui il cyber crime fa sempre più spesso ricorso. “Tuttavia – sottolinea Luca Nilo Livrieri, Director, Sales Engineering Southern Europe di CrowdStrike – la metrica più impressionante del rapporto è probabilmente il breakout time, ovvero il tempo che gli aggressori impiegano per passare dalla fase iniziale di un attacco al raggiungimento dell’obiettivo. Si è passati dagli 84 minuti del rapporto precedente agli attuali 62 minuti, con un record riscontrato dai nostri team di 2 minuti e 7 secondi. Un dato che è indice di un notevole aumento dell’efficienza degli attaccanti nel compromettere i sistemi delle vittime”.

Sempre più avversari per la cybersecurity

Attraverso il suo rapporto, CrowdStrike rileva un aumento significativo nel numero totale di avversari per la cybersecurity: ne ha individuati 232 individuati, 34 in più rispetto all’edizione precedente.

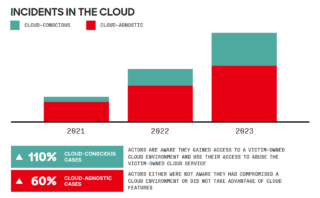

Un elemento chiave evidenziato nel rapporto è l’incremento del 75% negli attacchi di intrusione nel cloud, sia in ambito Software as a Service (SaaS) sia nell’Infrastructure as a Service (IaaS). “Però il fatto di sfruttare infrastrutture e servizi cloud per colpire un grandissimo numero di bersagli non significa che sia diminuita la sicurezza dei servizi un cloud – precisa Livrieri –. Evidenzia, invece, la crescente vulnerabilità legata all’uso di credenziali comuni e API aperte, consentendo agli aggressori di sfruttare infrastrutture e servizi cloud di terze parti, come sistemi di posta elettronica o di storage, per avviare attività di phishing, smishing e di social engineering”.

Gli attacchi diventano malware-free

Un’altra tendenza che CrowdStrike segnala come preoccupante è l’incremento del 76% nelle estorsioni di dati, con la stragrande maggioranza degli attacchi che sono malware-free, focalizzati sul furto di credenziali. “E questa per i sistemi di monitoraggio risulta essere un’attività totalmente legittima, perché effettuata da utenti autorizzati”. Il continuo aumento del numero dei siti di data leakage evidenzia la crescente minaccia di esfiltrazione di informazioni sensibili, mettendo a rischio la sicurezza delle aziende.

Settori chiave come la tecnologia, il finanziario e le telecomunicazioni sono stati i più colpiti, con il Nord America che guida le statistiche con il 61%, seguito da Europa (11%) e South Asia (7%).

Luca Nilo Livrieri, Director, Sales Engineering Southern Europe di CrowdStrike

Elusa anche l’autenticazione a due fattori

Un aspetto che sta assumendo sempre più rilevanza per la cybersecurity è l’aumento degli attacchi mirati ad aggirare l’autenticazione a due fattori. “Rispetto al 2023 c’è stato un aumento significativo, spesso correlato all’utilizzo di tecniche avanzate come il sim swapping, il furto delle chiavi AP o anche dei cookie. E ciò mostra quanto sia importante rivedere le strategie e rafforzare le difese di un sistema che si credeva forte come l’autenticazione a due fattori”.

Una tecnica che viene spesso usata dai cybercriminali è quella della two factor authentication fatigue, cioè si bombarda in maniera massiva l’utente con richieste di autenticazione a due fattori nei giorni precedenti l’attacco in modo che la conferma diventi pressoché automatica e si presti meno attenzioni alle richieste autenticazioni che arriveranno in futuro. “È un po’ quanto accade con l’accettazione dei cookie, che alla fine si confermano per frustrazione e non sempre si legge bene cosa si sta consentendo”.

Phishing più efficace con l’IA generativa

L’utilizzo sempre più diffuso dell’intelligenza artificiale (IA) generativa rappresenta un altro aspetto interessante. Gli aggressori stanno sfruttando l’IA per rendere i loro attacchi di phishing più efficaci, per esempio per creare script o codici che fanno operazioni semplici ma in maniera massiva. Come può essere il caso di attacchi che devono confrontare un database di milioni di righe con determinati token: queste azioni possono essere eseguite chiedendo aiuto all’IA generativa per migliorare le competenze di sviluppo di uno script. “Un esempio citato nel rapporto riguarda un attacco in cui l’aggressore, una volta compromessa una macchina, ha consultato ChatGPT per ottenere istruzioni su come estrarre API da Amazon, rivelando una nuova frontiera nella convergenza tra intelligenza artificiale e cybersecurity”.

Elezioni e deep fake

Il rapporto sottolinea anche la crescente minaccia per la cybersecurity derivante dai deep fake, con Cina, Russia e Iran che utilizzano audio e video manipolati per scopi malevoli. Un aspetto che potrebbe avere una forte incidenza soprattutto in concomitanza con eventi globali, come le prossime Olimpiadi e, soprattutto, le elezioni. Quest’anno andranno al voto 55 Paesi, circa il 42% della popolazione mondiale: questo rappresenta una ghiotta occasione per manipolare i software usati per registrare e gestire i voti o compromettere dati sui siti governativi. “Per non parlare poi della disinformazione che potrebbero diffondere gli attaccanti nation-state”.

Come le aziende italiane affrontano il tema sicurezza

Gli attacchi sono evidentemente sempre più evoluti ed efficaci, grazie anche alle evoluzioni tecnologiche. E le aziende italiane come affrontano questa escalation? Il rapporto non ne fa un riferimento diretto, ma alla domanda Livrieri risponde che “la situazione è molto variegata. In linea di massima molte grandi aziende adottano approcci proattivi alla cybersecurity, mentre le PMI, che hanno budget limitati, spesso si muovono a posteriori, dopo aver subito un attacco. Tra le aziende enterprise, è ancora piuttosto diffusa l’adozione di tecnologie di sicurezza tradizionali, che però non consente di avere una protezione al passo con i tempi. Invece, l’ambito cloud presenta ancora notevoli vulnerabilità che richiedono decisamente attenzione”.

Tuttavia, anche chi si dota di sistemi nuova generazione può avere aree di vulnerabilità. “Qui si amplia il discorso agli attacchi di filiera, all’exposure management. È evidente la necessità di fare attenzione alla scelta dei fornitori e all’utilizzo di software di terze parti, perché gli attaccanti sfruttano spesso vulnerabilità attraverso questi canali”.

Siccome non si può avere la certezza di essere immuni agli attacchi, per affinare le capacità di detection e risposta Livrieri suggerisce l’esecuzione regolare di attività di red teaming, penetration test, simulazioni di attacchi e remediation. “Una cosa da fare almeno due volte all’anno. Deve essere un playbook di risposta all’incidente, un processo ben oliato perché in quel momento anche perdere un secondo può essere fondamentale. Questa pratica, spesso trascurata dal 70-80% delle aziende, ha dimostrato di produrre risultati davvero efficaci. E non solo in termini di remediation ma anche di difesa, nell’identificare e bloccare attacchi”.