A causa del phishing l‘email resta il pericolo numero uno per le aziende

Proofpoint ha pubblicato il suo ottavo report State of the Phish, che analizza il panorama degli attacchi phishing prendendo in esame consapevolezza, vulnerabilità e resilienza degli utenti. Secondo il report, nel 2021 gli aggressori hanno intensificato le loro attività rispetto al 2020: durante lo scorso anno più di tre quarti delle organizzazioni (78%) hanno registrato attacchi ransomware basati su email nel 2021, mentre il 77% ha affrontato compromissioni delle email aziendali (BEC) con un aumento del 18% rispetto al 2020, riflettendo la continua attenzione dei criminali informatici alla compromissione delle persone, più che all’accesso ai sistemi sfruttando vulnerabilità tecniche.

Il report di quest’anno, che ha raccolto le risposte di 600 professionisti della sicurezza informatica e 3.500 dipendenti negli Stati Uniti, in Australia, Francia, Germania, Giappone, Spagna e Regno Unito, evidenzia anche esempi di phishing del mondo reale e il valore di una soluzione di training che tenga in considerazione condizioni particolarmente mutevoli, come quelle vissute dalle organizzazioni durante la pandemia.

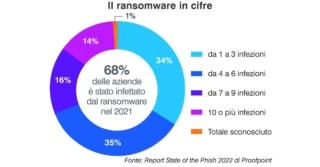

Gli attacchi nel 2021 hanno avuto un impatto molto più esteso rispetto al 2020, con l’83% degli intervistati che ha rivelato che la loro organizzazione ha subito almeno un attacco phishing di successo basato su email, in aumento rispetto al 57% del 2020. Inoltre, più di due terzi (68%) hanno dichiarato di aver affrontato almeno un’infezione ransomware derivante da payload proveniente via email, consegna di malware di secondo livello o altri exploit.

Il passaggio al lavoro ibrido ha subito un’accelerazione nel 2021, con l’81% delle organizzazioni che afferma che più della metà dei loro dipendenti sta lavorando da remoto (parzialmente o completamente) a seguito della pandemia. Tuttavia, solo il 37% forma i lavoratori sulle migliori pratiche per il lavoro da remoto, cosa che mette in luce una preoccupante lacuna di conoscenza nella nuova “normalità” lavorativa. Ad esempio, il 97% dei lavoratori ha affermato di avere una rete Wi-Fi a casa, ma solo per il 60% è protetta da password.

Il report ha rilevato anche le seguenti informazioni:

- Quasi il 60% delle vittime del ransomware ha pagato un riscatto. Molti (32%) hanno pagato ulteriori somme per riottenere l’accesso a dati e sistemi. Il 54% ha riottenuto l’accesso a dati/sistemi dopo il primo pagamento, mentre il 4% non ha mai più avuto accesso anche dopo aver pagato. Il 10% ha rifiutato di pagare ulteriori richieste di riscatto rinunciando di fatto ai propri dati.

- Molti dipendenti hanno comportamenti a rischio e non seguono le migliori pratiche di cybersecurity. Il 42% ha ammesso di aver compiuto un’azione pericolosa (cliccato su un link dannoso, scaricato malware o esposto i propri dati personali o le credenziali di accesso) nel 2021. Il 56% delle persone che ha accesso a un dispositivo fornito dal datore di lavoro (laptop, smartphone, tablet, ecc.) ha permesso ad amici e familiari di utilizzarlo per giocare, guardare contenuti in streaming e fare acquisti online.

- La conoscenza delle parole chiave della sicurezza è diminuita rispetto all’anno precedente. Solo il 53% degli intervistati è stato in grado di identificare correttamente la definizione del termine “phishing” in una serie di scelte multiple, con un dato in calo del 16% rispetto al 63% dello scorso anno. Solo il 63% ha riconosciuto la definizione di malware (era il 65% nel 2020), il 23% quella di smishing (31% nel 2020), e solo il 24% quella di vishing (30% nel 2020). Il termine ransomware è stato l’unico ad incrementare la percentuale di conoscenza corretta, passando dal 33% nel 2020 al 36% nel 2021.

- I dipendenti hanno segnalato costantemente ed efficacemente le email sospette ricevute. Durante ili dodici mesi di monitoraggio, gli utenti hanno segnalato ai loro team di sicurezza più di 350.000 email di phishing di credenziali, quasi 40.000 email con payload malware e oltre 20.000 email spam pericolose.