Bot malevoli utilizzano IP residenziali per fingersi umani ed eludere le difese

Secondo una nuova ricerca di Barracuda Networks, nel primo semestre del 2023 bot malevoli hanno usato indirizzi IP residenziali per lanciare attacchi senza essere scoperti dai blocchi di sicurezza posizionati su IP malevoli conosciuti. In molti casi, le persone che utilizzavano o a cui sono stati assegnati successivamente gli IP in questione si sono ritrovati in un “inferno dei CAPTCHA”, senza poter superare le verifiche di Google o Cloudflare perché i loro IP innescavano un segnale d’allarme, essendo stati usati per attività malevole.

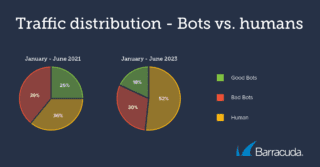

I dati del primo semestre del 2023 mostrano che quasi la metà (48%) del traffico Internet globale è stata prodotta da bot, in larga parte malevoli. Questi complessi programmi informatici sono progettati per creare danni più o meno gravi, agendo con una velocità e su ordini di grandezza impossibili per attaccanti umani. Nel 2021, lo scenario dei bot malevoli era dominato da sciami di “retail bot,” inviati a caccia di modelli di sneakers o giocattoli rari e molto ricercati, da rivendere con margini di profitto. Nel 2023, invece, i bot cattivi vengono spesso usati in tattiche di attacco più sofisticate.

Armati con milioni di username e password di uso comune, i bot malevoli vengono diffusi su Internet con il compito di compromettere account di posta elettronica, assalendoli con innumerevoli combinazioni di username e password finché non azzeccano quella giusta. Le API si ritrovano sempre più a essere bersaglio di cyberattacchi perché sono relativamente poco protette e vengono usate ampiamente all’interno di processi automatizzati e comunicazioni. Esempi di applicazioni che usano le API per accedere ad account e caselle di posta includono le applicazioni di e-mail marketing (che inviano e tracciano grandi volumi di e-mail personalizzate, dirette a clienti potenziali o esistenti) e le applicazioni che gestiscono, verificano e automatizzano le e-mail.

“Le aziende colpite da questi bot risultano vulnerabili agli attacchi a causa di una combinazione di API poco protette, policy di autenticazione e accesso deboli e l’assenza di misure di sicurezza specifiche per i bot, come limitazioni al volume e alla velocità del traffico in ingresso” dichiara Tushar Richabadas, Principal Product Marketing Manager, Applications and Cloud Security di Barracuda. “Le aziende possono sentirsi sopraffatte dal gran numero di soluzioni richieste per fermare i bot, ma la buona notizia è che queste soluzioni si stanno consolidando all’interno di servizi di Web Application and API Protection (WAAP) che identificano e bloccano i bot malevoli”.

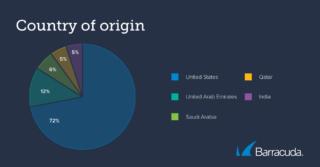

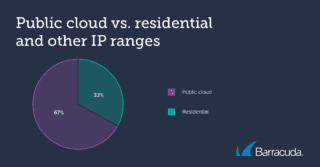

La ricerca mostra anche che nella prima metà del 2023 il 72% del traffico generato da bot malevoli ha avuto origine in Nord America. Circa due terzi (67%) del traffico creato da bot malevoli proveniva da fornitori di servizi di hosting, tra cui i due principali cloud pubblici, Aws e Azure, che fanno pendere sul Nord America la provenienza geografica del traffico. Le altre principali regioni di origine sono gli Emirati Arabi (12%), l’Arabia Saudita (6%), il Qatar (5%) e l’India (5%).