Rapporto Clusit 2022: crescono gli attacchi cyber, più mirati e più gravi

Aumenta il numero ma soprattutto la gravità degli attacchi informatici, distribuiti in tutti i settori produttivi ma sempre più indirizzati in modo preciso ad aziende di dimensioni maggiori rispetto al passato. È indispensabile aggiornare più frequentemente le valutazioni sul rischio cyber e intervenire in modo continuo adattando strumenti e strategie. Questo rappresenta una sfida per i CISO del settore privato, ma un problema enorme per la pubblica amministrazione, che ha tempi di approvazione degli investimenti e attuazione molto più lenti. Il ricorso a servizi di sicurezza gestiti (MSSP) è sempre più necessario per quelle tante (troppe?) PMI che non sono dotate di un presidio di sicurezza permanente.

Queste in estrema sintesi le principali tendenze evidenziate dal rapporto Clusit 2022 e i suggerimenti esposti dagli analisti che lo hanno presentato in anteprima alla stampa (al pubblico sarà presentato la prossima settimana durante il SecuritySummit).

Gli attacchi informatici nel 2021

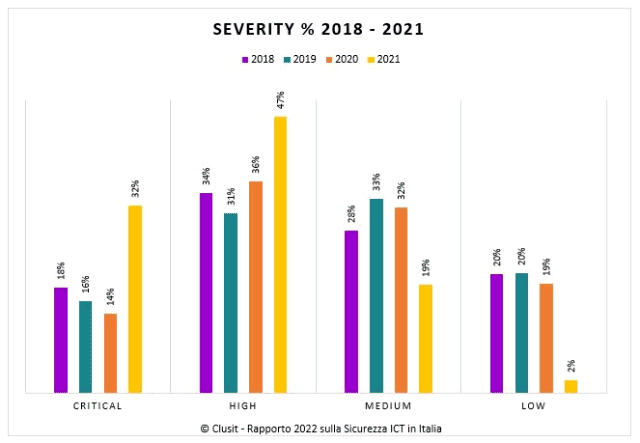

Nel 2021 il Clusit ha registrato 2.049 attacchi gravi, un aumento di circa il 10% rispetto all’anno precedente e in tendenza praticamente lineare almeno dal 2018. Se il dato è già preoccupante di per sé, quel che è più grave è che aumenta la severità degli attacchi e il loro impatto economico e di immagine per le aziende o gli enti coinvolti. Metà degli attacchi gravi registrati negli ultimi 12 anni è avvenuta tra il 2018 e il 2021.

Gli attacchi di severità critica e alta sono arrivati all’80% del totale: un salto impressionante rispetto agli anni precedenti. Sono quasi spariti gli attacchi di intensità bassa. Chi sta facendo valutazioni usando la severità di un attacco di qualche anno fa come metro di paragone, sta facendo un grosso errore.

Geografia degli attacchi

Guardando alla collocazione geografica, sono praticamente raddoppiati dal 2019 gli attacchi su territorio europeo, e sono in aumento anche quelli che hanno server di appoggio in Europa.

Oltre all’alta concentrazione di imprese, moltissime delle quali di piccole dimensioni e quindi con risorse limitate per la cybersecurity, contano le norme che impongono di denunciare alle autorità i data breach e la sempre maggiore presenza di data center dei grandi cloud provider nel territorio europeo.

I cyber-moventi

Per l’86% degli attacchi del 2021, la motivazione è il cybercrimine. Si tratta della percentuale più alta di sempre, ed è spinta dall’efficacia dell’innalzamento del livello di rischio per le aziende (oltre alla cifratura dei dati, la minaccia di vendere ai concorrenti o rivelare al pubblico i dati aziendali, con danni alla proprietà intellettuale, all’immagine pubblica e la possibilità di ricevere sanzioni).

Il dato su spionaggio e cyberwarfare è sempre quello meno rappresentato, perché si tratta di attacchi che passano sottotraccia e si protraggono anche per anni prima di essere scoperti, e anche in quel caso raramente vengono comunicati, ricorda Andrea Zapparoli Manzoni del Comitato Direttivo del Clusit.

Praticamente scomparsi invece l’hacktivismo, anche se sotto la bandiera di Anonymous potrebbero nascondersi agenti statali desiderosi di nascondere le proprie tracce.

Le vittime dei cybercriminali

Per quanto riguarda i settori colpiti, il ransomware e la standardizzazione delle tecniche di attacco hanno provocato una ampia distribuzione degli attacchi su tutti i settori industriali. Diminuiscono però gli attacchi che riguardano più settori contemporaneamente, dal 24% di tre anni fa al 13% attuale. Questo perché – come dicevamo – le organizzazioni criminali hanno abbandonato la “pesca a strascico” e prendono di mira vittime specifiche di grande dimensione con attacchi mirati e più penetranti.

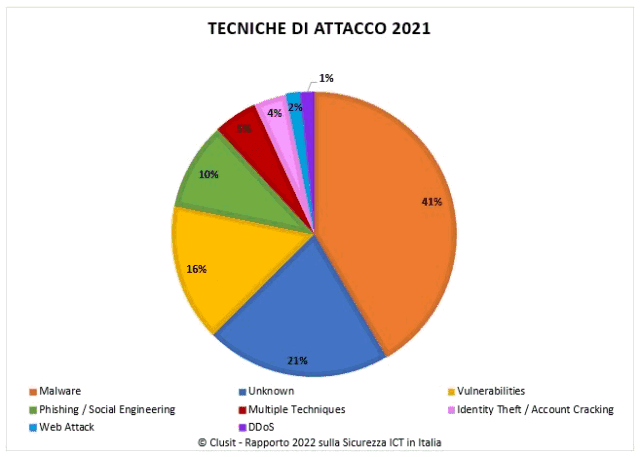

Tecniche di attacco cyber nel 2021

Tra le tecniche di attacco il malware è ancora al primo posto, mentre al secondo ci sono attacchi di cui non è nota la tecnica, perché riguardano principalmente i data breach, per i quali le vittime sono obbligate a comunicare l’evento, ma non le sue cause.

C’è quindi probabilmente una sovra rappresentazione dei data breach rispetto ad altri attacchi. Seguono phishing – in diminuzione rispetto ai primi mesi della pandemia in cui veniva sfruttato il bisogno di informazioni sul tema Covid – e il social egnineering.

C’è quindi probabilmente una sovra rappresentazione dei data breach rispetto ad altri attacchi. Seguono phishing – in diminuzione rispetto ai primi mesi della pandemia in cui veniva sfruttato il bisogno di informazioni sul tema Covid – e il social egnineering.

I dati dal SOC di Fastweb

Secondo Mirko Santocono, Manager of Product Marketing Cloud, IoT & Cybersecurity di Fastweb, il maggiore utilizzo degli strumenti digitali dovuto alla pandemia ha portato a una maggiore consapevolezza sui rischi informatici e maggiori investimenti nell’area security.

Il SOC di Fastweb ha elaborato nel 2021 42 milioni di eventi di sicurezza (+16% rispetto al 2020). Tra questi, crescono malware e botnet, con un aumento del 58% del numero di macchine compromesse. 2500 sono stati gli eventi DDoS e 18.000 le anomalie gestite. È interessante notare come l’Italia sia salita al terzo posto come origine degli attacchi.

L’Italia deve prepararsi, ora

“C’è uno scollamento tra le mura medievali del difensore e l’evoluzione tecnologica degli attaccanti, che nel frattempo sono passati dalla balestra ai missili. Quasi nessuno ha capito di quanto sia aumentato il livello della minaccia negli ultimi 18 mesi. Chi ha fatto una valutazione del rischio un anno fa, sta ancora usando un metro che non è più compatibile con la situazione attuale. E parliamo ancora di dati del 2021, prima della guerra in Ucraina. Ogni sei mesi bisogna fare un nuovo assessment. Anche se questi processi sono lunghi è necessario arrivare a una valutazione molto più frequente, quasi real time”, afferma Zapparoli Manzoni.

Che fare però in situazioni in cui mancano competenze, risorse umane ed economiche?

“La discussione sul rischio cyber si sta finalmente spostando dalle sale server ai campi da golf – dice Gabriele Faggioli, Presidente del Clusit – e gli organismi di vigilanza, i collegi dei sindaci e i Cda stanno cominciando a includere il rischio cyber nelle valutazioni di rischio complessive dell’azienda, ponendo ai CISO domande e richieste che non si sono mai sentite negli anni precedenti”.

La cybersecurity sta diventando una priorità di investimento, ma negli ultimi anni l’Italia ha speso per la cybersecurity – in relazione al PIL – circa un terzo rispetto a Francia, Germania e Stati Uniti. “Veniamo da una stagnazione cronica del PIL e l’Italia ha perso la corsa all’innovazione digitale: non abbiamo startup di rilievo e non abbiamo prodotto quasi nulla sul mercato – sottolinea Faggioli -. La grande dispersione di piccole e medie imprese, quasi ritenuta un valore da molti, può essere la tomba dell’Italia: mille imprese da un milione di euro non fanno la capacità di investimento di un’azienda da un miliardo. Per avviare una campagna di forte innovazione, anche nella PA a partire dagli Ospedali, ci è voluto il PNRR”, conclude.

Strategie per la nuova normalità

Per gli esperti del Clusit, lo scoppio della guerra in Ucraina non ha per il momento prodotto un incremento delle attività cyber offensive, perché queste vengono pianificate in anticipo ed eseguite lentamente e silenziosamente, e in parte sono in corso già da mesi o anni, in particolare per quanto riguarda spionaggio, disinformazione, alterazione della percezione del pubblico.

Per ottenere una vigilanza costante e della propria postura sempre più aziende si stanno dotando di un SOC (Security Operations Center) interno, e da parte delle aziende più piccole sta crescendo finalmente l’interesse verso i Managed Security Service Provider, che possono offrire un servizio di Continuous Vulnerability Monitoring in outsourcing.

Ma è anche necessario fare una revisione generale delle proprie politiche almeno ogni sei mesi. “Se nel primo semestre 2021 mi avessero chiesto un’opinione sul backup, avrei definito il backup offline come qualcosa di cui è opportuno dotarsi. Nel secondo semestre dello stesso anno, lo ritenevo assolutamente indispensabile”, afferma Alessio Pennasilico, membro del CTS del Clusit.

“Non è più possibile procrastinare l’adozione di contromisure efficaci e i necessari investimenti. Le risorse allocate dal PNRR dovranno a nostro parere essere gestite con una governance stringente in ottica cyber security di tutti i progetti di digitalizzazione previsti, valorizzando finalmente le competenze cyber delle risorse umane del Paese”, conclude Zapparoli Manzoni.