I principali tipi di attacco alle applicazioni web

Le applicazioni web presentano molti vantaggi per le aziende, tra cui la velocità, la compatibilità e la scalabilità. Tuttavia, rappresentano anche uno dei principali bersagli presi di mira dagli attacchi cyber. Secondo l’ultimo Data Breach Investigations Report di Verizon, infatti, le applicazioni web sono state in cima alla lista dei vettori d’attacco del 2023 (utilizzate nell’80% degli incidenti e nel 60% delle violazioni).

Anche il numero di attacchi rivolti alle applicazioni web e alle interfacce di programmazione delle applicazioni (API) è aumentato notevolmente. Basti pensare che lo scorso anno Barracuda ha mitigato oltre 18 miliardi di attacchi contro questi software, 1,716 miliardi dei quali nel solo mese di dicembre.

Ma cosa rende le applicazioni web un obiettivo così sensibile? I fattori sono principalmente due:

- Molte applicazioni web presentano vulnerabilità o errori di configurazione

- Molte contengono informazioni estremamente preziose, come dati personali e finanziari e una violazione andata a buon fine può tradursi in un accesso diretto a tali dati

Stando ai risultati dell’ultima ricerca commissionata da Barracuda a Ponemon Institute, il 40% dei professionisti IT che hanno partecipato ad attività di hacking etico ritiene che gli attacchi alle applicazioni web siano tra i più redditizi per i criminali informatici e il 55% afferma lo stesso per le API.

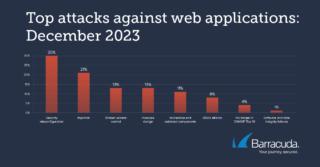

Per capire quali sono gli aspetti su cui gli aggressori concentrano tempo e risorse, gli esperti di Barracuda hanno effettuato un’analisi approfondita degli incidenti riguardanti le applicazioni web rilevati e mitigati da Barracuda Application Security nel mese di dicembre 2023. In particolare, sono stati presi in esame gli attacchi identificati dall’Open Worldwide Application Security Project (OWASP), organizzazione internazionale senza scopo di lucro che si occupa di migliorare la sicurezza dei software.

Dall’analisi è emerso che:

- Il 30% di tutti gli attacchi contro le applicazioni web prendeva di mira errori di configurazione di sicurezza, come errori di codifica e di implementazione

- Il 21% riguardava tecniche di code injection, che consistono nell’inserimento e l’esecuzione di codice malevolo nei software per alterarne il funzionamento. Non si trattava solo di attacchi di tipo SQL injection (generalmente progettati per rubare, distruggere o manipolare i dati), ma anche di attacchi alle vulnerabilità Log4Shell e al protocollo LDAP, utilizzato dalle organizzazioni per la gestione dei privilegi e delle risorse nonché il controllo e l’autenticazione degli accessi.

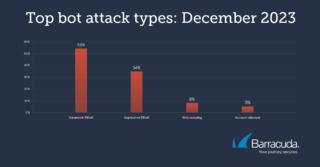

I dati di rilevamento anti botnet di Barracuda mostrano inoltre che la maggior parte (53%) degli attacchi bot rivolti alle applicazioni web nel dicembre 2023 sono stati attacchi DDoS (Distributed Denial of Service) volumetrici, che puntavano quindi a congestionare una rete target. Gli attacchi DDoS volumetrici, infatti, sono generalmente lanciati da vaste reti di bot di dispositivi connessi (IoT) e si basano su tecniche brute force che inondano il bersaglio di pacchetti di dati per saturare la larghezza di banda e le risorse. È importante sottolineare che tali attacchi possono essere utilizzati come copertura per nascondere un attacco più grave e mirato contro la rete.

I componenti vulnerabili e obsoleti delle applicazioni sono dei veri e propri regali per gli hacker. Ad esempio, l’insieme di vulnerabilità ProxyShell continua a essere sfruttato dal 2021 e ha portato a una serie di violazioni molto pericolose, compresi attacchi ransomware, su applicazioni di alto profilo. Inoltre, non bisogna dimenticare che gli hacker spesso effettuano tentativi di attacchi di scansione, in modo da individuare eventuali vulnerabilità irrisolte o trascurate, comprese alcune più datate e meno conosciute.

Come descritto, le applicazioni web e le API sono vettori di attacco estremamente lucrativi per i criminali informatici e sono oggetto di attacchi sempre più frequenti, mentre i responsabili della sicurezza non sempre riescono a tenere il passo con il numero crescente di vulnerabilità, siano esse zero-day o più datate. Senza contare che anche la filiera dei software per le applicazioni critiche può presentare delle vulnerabilità.

Poiché i criminali spesso prendono di mira vecchie vulnerabilità ormai dimenticate per cercare di penetrare in un’applicazione e, successivamente, diffondersi nella rete, risulta dunque fondamentale individuare tempestivamente potenziali punti vulnerabili, applicare le patch disponibili per mantenere i propri sistemi sempre aggiornati e prevedere una protezione delle applicazioni a più livelli, in modo da rilevare un incidente in una fase precoce e prevenirne l’escalation.