Aggiornamenti di Notepad++ bucati da hacker cinesi: cosa bisogna fare

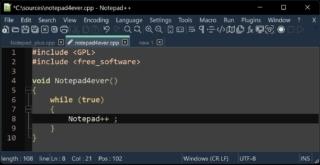

Che persino Notepad++, uno dei più diffusi editor di testo e codice sorgente gratuito e open source per Windows, possa diventare il veicolo di un’operazione di cyber spionaggio sponsorizzata da uno Stato è un promemoria scomodo su quanto fragile sia la catena di fiducia del software moderno. L’ammissione è arrivata direttamente dall’autore del progetto, che ha confermato come nel corso del 2025 l’infrastruttura di aggiornamento dell’applicazione sia stata compromessa da hacker altamente qualificati.

Il contesto emerge a partire da una serie di update apparentemente ordinari. A dicembre è stata pubblicata la versione 8.8.9 di Notepad++ descritta come “irrobustita” sul piano della sicurezza, perché introduceva controlli più severi sulla firma e sul certificato degli installer scaricati durante il processo di aggiornamento.

Alcuni giorni dopo, con la versione 8.9, è stato eliminato definitivamente l’uso di un certificato autofirmato, passando esclusivamente a certificati rilasciati da GlobalSign e invitando esplicitamente gli utenti a rimuovere eventuali root certificate precedenti. Poteva sembrare una normale evoluzione tecnica, ma col senno di poi era il segnale che qualcosa di serio era accaduto dietro le quinte.

La conferma ufficiale è arrivata con un post dal titolo eloquente: Notepad++ Hijacked by State-Sponsored Hackers. I dettagli completi del vettore di attacco sono ancora in fase di analisi, ma il quadro generale è ormai chiaro. Il problema nasce da un server di hosting compromesso e da meccanismi di verifica degli aggiornamenti insufficienti nelle versioni più vecchie dell’editor. In pratica, alcuni utenti selezionati venivano reindirizzati in modo mirato verso server controllati dagli attaccanti, che fornivano manifest di aggiornamento malevoli al posto di quelli legittimi.

Secondo quanto ricostruito dal team di Notepad++, l’intrusione sarebbe iniziata già a giugno. Il servizio di hosting condiviso è rimasto compromesso fino al 2 settembre, ma anche dopo la perdita dell’accesso diretto gli aggressori avrebbero mantenuto credenziali valide per servizi interni fino al 2 dicembre. Le indagini indicano che l’attività malevola si è conclusa intorno al 10 novembre, ma l’autore del progetto stima che l’intero periodo di compromissione si sia esteso da giugno ai primi giorni di dicembre 2025.

A rafforzare la gravità dell’episodio sono arrivate le osservazioni di Kevin Beaumont, ricercatore di sicurezza noto per aver individuato in passato campagne sofisticate su larga scala. Beaumont ha riferito di aver ricevuto segnalazioni da almeno tre organizzazioni colpite da incidenti di sicurezza in cui i primi segnali di compromissione sembravano partire proprio da processi legati a Notepad++. In quei casi, l’attacco si sarebbe rapidamente trasformato in un accesso interattivo da parte di operatori umani, il classico scenario “hands on keyboard” associato a gruppi avanzati.

Un elemento chiave dell’intera vicenda è la natura estremamente selettiva dell’attacco. Beaumont ha sottolineato come il meccanismo di aggiornamento permettesse una manipolazione mirata, con reindirizzamenti attivati solo per determinati bersagli. Le poche vittime identificate avevano, non a caso, interessi strategici legati all’Asia orientale. Questo aspetto ha portato diversi ricercatori indipendenti a ipotizzare il coinvolgimento di un gruppo sponsorizzato dallo Stato cinese, una conclusione che lo stesso autore di Notepad++ considera plausibile.

Questo anche perché negli ultimi anni gruppi cinesi sono stati ripetutamente accusati di infiltrarsi in reti governative e infrastrutture critiche occidentali, mantenendo accessi persistenti per lunghi periodi. A dicembre, l’agenzia statunitense CISA aveva avvertito che attori legati a Pechino erano riusciti a insinuarsi in reti sensibili negli Stati Uniti, restando inosservati per anni. In questo quadro, l’uso di un software popolare come Notepad++ come punto d’ingresso appare perfettamente coerente con una strategia di supply chain attack mirata.

I sospetti su hacker cinesi si sono fatti quasi certezze poche ore dopo, quando alcuni ricercatori di sicurezza hanno attribuito l’hack di Notepad++ proprio a un gruppo legato al governo cinese chiamato Lotus Blossom, che ha sfruttato le debolezze dell’infrastruttura di aggiornamento per ottenere un punto d’appoggio in obiettivi di alto valore, distribuendo una backdoor appena identificata denominata Chrysalis.

Va però riconosciuto che la risposta è stata rapida e trasparente. Beaumont stesso ha elogiato pubblicamente la gestione dell’incidente, sottolineando la serietà con cui il team ha affrontato la situazione. Il sito ufficiale è stato migrato verso un nuovo provider di hosting con pratiche di sicurezza più robuste e il processo di aggiornamento è stato ulteriormente rafforzato. A partire dalle prossime versioni, la verifica di certificati e firme digitali sarà obbligatoria, riducendo drasticamente la superficie di attacco.

Resta però un elemento frustrante per utenti e amministratori di sistema. Nonostante l’analisi di centinaia di gigabyte di log, il team di incident response non è riuscito a individuare indicatori di compromissione affidabili. I file malevoli, spesso chiamati update.exe, updater.exe o AutoUpgrade.exe, non facevano parte della distribuzione ufficiale, ma una volta eseguiti potevano aprire la strada a compromissioni difficili da tracciare a posteriori.

Per questo motivo, la raccomandazione finale è di scaricare manualmente l’ultima versione di Notepad++ e reinstallarla, aggiornando anche il componente di aggiornamento WinGUp.