Smantellata la gang filorussa NoName057, che aveva colpito anche l’Italia con diversi attacchi DDoS

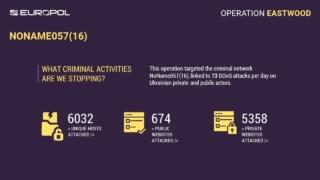

Nei giorni scorsi si è svolta Operation Eastwood, una vasta operazione internazionale di contrasto al cybercrimine coordinata da Europol e Eurojust, con il supporto di 12 Paesi europei. L’obiettivo era colpire la rete infrastrutturale e alcuni membri del gruppo di hacktivisti pro-russi NoName057(16), noto per i suoi attacchi DDoS contro obiettivi critici in Europa, Israele e Ucraina.

NoName057(16) è un gruppo emerso nel marzo 2022 a ridosso dell’invasione russa dell’Ucraina. Il collettivo, che si definisce “hacktivista“, ha costruito la propria attività attorno a una propaganda filorussa impiegando il software chiamato DDoSia, che consente a utenti volontari di partecipare agli attacchi informatici. I bersagli sono selezionati tramite canali Telegram dedicati, che fungono da centro di comando e coordinamento pubblico.

Nel corso di oltre due anni, il gruppo ha preso di mira infrastrutture critiche, aziende, media e istituzioni pubbliche di numerosi Paesi europei che sostengono l’Ucraina. L’elenco delle vittime include siti della NATO, enti governativi, sistemi bancari, fornitori di energia, industrie della difesa e reti di trasporto. Secondo i dati diffusi da Europol, questi attacchi hanno causato gravi disservizi in Germania, Polonia, Italia, Lituania, Lettonia, Estonia, Svezia, Paesi Bassi e altri Stati.

In Germania, in particolare, sono stati registrati 14 attacchi, alcuni dei quali prolungatisi per giorni e capaci di colpire circa 230 organizzazioni, tra cui fabbriche di armi, fornitori di elettricità e uffici governativi. Eurojust ha inoltre segnalato attacchi condotti durante le elezioni europee, in particolare in Svezia, dove sono finiti nel mirino siti istituzionali e bancari, e in Svizzera, presa di mira durante un messaggio video del presidente ucraino e nel corso del vertice per la pace in Ucraina del giugno 2024. Più di recente, i Paesi Bassi sono stati oggetto di attacchi proprio durante il Vertice NATO di fine giugno.

Operation Eastwood ha visto il coinvolgimento diretto delle forze dell’ordine di Germania, Lettonia, Spagna, Italia, Repubblica Ceca, Polonia e Francia, dove sono state eseguite perquisizioni coordinate e interruzioni delle infrastrutture digitali del gruppo. Oltre 100 server utilizzati per gestire l’attività di attacco, sono stati sequestrati o disattivati, infliggendo un duro colpo all’organizzazione operativa di NoName057(16).

Sono stati effettuati due arresti: uno in Francia, in fase preliminare, e uno in Spagna. In parallelo, sono stati emessi sette mandati di arresto europei, sei dei quali dalla Germania e uno dalla Spagna. Le autorità tedesche hanno anche identificato sei individui residenti in Russia come parte centrale dell’organizzazione, due dei quali sarebbero gli operatori principali. In Italia le forze dell’ordine hanno identificato almeno cinque persone che si presume siano vicine all’organizzazione e sospettate di aver partecipato ad attacchi contro infrastrutture nazionali ed europee. Nei loro confronti sono stati eseguiti decreti di perquisizione e sono in corso ulteriori accertamenti.

Nel corso dell’operazione, sono stati inviati messaggi di avviso via Telegram a 1.100 utenti che partecipano agli attacchi tramite DDoSia e a 17 amministratori, informandoli della responsabilità penale che stanno assumendo. Questa mossa mira sia a scoraggiare la partecipazione attiva alle campagne del gruppo, sia a mettere sotto pressione la rete di supporto diffusa che sostiene NoName057(16).

Le autorità hanno definito l’operazione come un successo significativo, evidenziando la complessità della cooperazione multilaterale tra Cechia, Estonia, Finlandia, Francia, Germania, Lettonia, Lituania, Paesi Bassi, Polonia, Spagna, Svezia, Svizzera e persino gli Stati Uniti. Tuttavia, nonostante l’impatto, la realtà è che il cuore pulsante del gruppo (leader e operatori principali) si trova ancora in Russia, un contesto in cui l’applicazione del diritto internazionale incontra enormi ostacoli geopolitici.

È per questo che, sebbene l’operazione abbia interrotto momentaneamente l’efficienza della rete di NoName057(16), la minaccia non può dirsi conclusa. Già nelle ore successive all’operazione, il gruppo ha rivendicato nuovi attacchi contro aziende tedesche, segno che parte dell’infrastruttura è ancora attiva o in fase di ricostruzione. Come spesso accade con le organizzazioni cybercriminali ben strutturate, la resilienza e la capacità di adattamento restano alte.

L’azione coordinata di Operation Eastwood rappresenta comunque un precedente importante dal punto di vista operativo e legale. Non solo ha dimostrato che è possibile colpire infrastrutture cyber distribuite geograficamente, ma ha anche tracciato una linea di confine netta per chi, anche solo da remoto e in forma volontaria, partecipa a campagne di sabotaggio informatico: le conseguenze giuridiche sono reali e immediate.